Ich zeige euch heute hier ein kleines nettes Tool, welches WLAN-Clients deauthentifiziert und aus dem WiFi raus schmeißt. Das Projekt ist entstanden, weil viele Hersteller dem IEEE 802.11w Standard nicht folgen und diesen nicht implementieren. Denn genau dieser Standard ist seit 2009 definiert, aber aus irgendeinem Grund fügen viele Hersteller diesen nicht hinzu. Aber eben genau dieser ist dafür da, dass Clienten nicht ohne weitere Deauthentifizert werden können.

Ganz wichtig: Nutzt bitte dieses Tool nicht arglistig und/oder stört Dritte.

Alle aktuellen Infos findet Ihr hier: https://github.com/SpacehuhnTech/esp8266_deauther

- Sichern Sie sich jetzt drei D1 Mini NodeMcu mit ESP8266-12F zum Vorteilspreis mit Mengenrabatt. Das D1 Mini ist ein Allroundtalent und eines unserer meistverkauften Produkte. Das D1Mini zeichnet sich vor allem durch seine technischen Daten aus.

- Der AZ-Delivery D1 mini ist ein Mini-NodeMcu WiFi Board basierend auf einem ESP-8266-12F mit Micro-USB-Anschluss. Dieses WLAN-Board enthält 9 digitale Ein- und Ausgangspins, alle Pins sind interrupt, pwm, I2C und 1-wire. D1 Mini im kompakten Design.

- Durch seine ultra-kompakte Bauform lässt sich das AZ-Delivery D1 Mini NodeMcu mit ESP8266-12F WLAN Modul sehr einfach dezentral verstauen. Das D1 Mini ist ein wirkliches Allroundtalent und gehört in jede kleine Hobbywerkstatt. Profis sind ebenso begeistert.

Zur Installation

Ich kann euch nur empfehlen den ESPHome Flasher zum Flashen des ESPs zu nehmen, der funktioniert unter Windows wirklich einfach und schnell. (ESPHome Flasher Download)

Auf der Github Seite organisiert Ihr euch die aktuelle Version des Deauther und flashed mit dem kleinen Tool das „.bin“ Image auf den ESP.

Mehr gibt es zur Installation vom ESP8266 nicht zu sagen. Hängt den kleinen nun an die Stromversorgung und in wenigen Sekunden solltet Ihr ein WLAN finden mit dem Namen „pwned“. Das Passwort lautet „deauther“: pwned:deauth

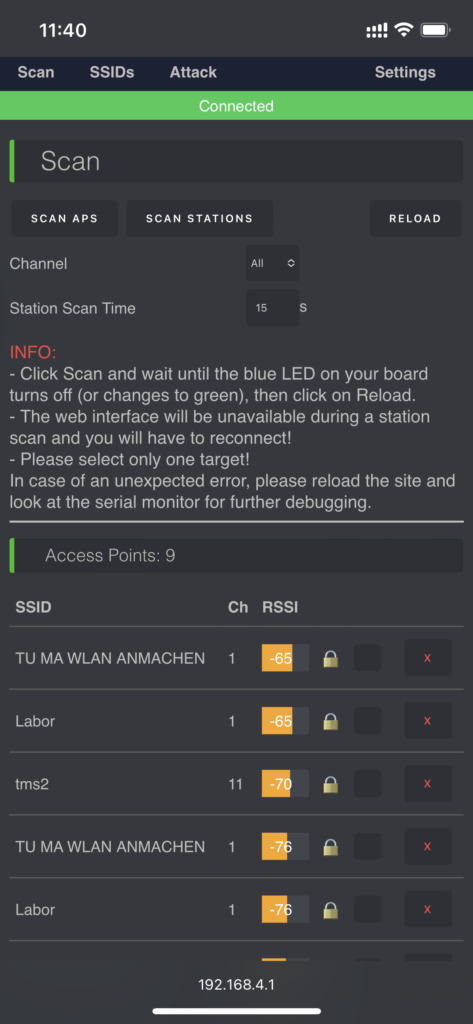

Auf das Webinterface gelangt Ihr über den Webbrowser mit der IP-Addresse „192.168.4.1„. Dort wird euch dann das Webinterface angezeigt.

Einen „Angriff“ starten

Auf der ersten Seite werden die Stationen und die WLANs zunächst gescannt. Ihr müsst nur die Buttons zum Scannen drücken und einen Moment warten. Wählt dann die zu prüfenden WLANs und Clients aus und geht oben in den Reiter „SSIDs“.

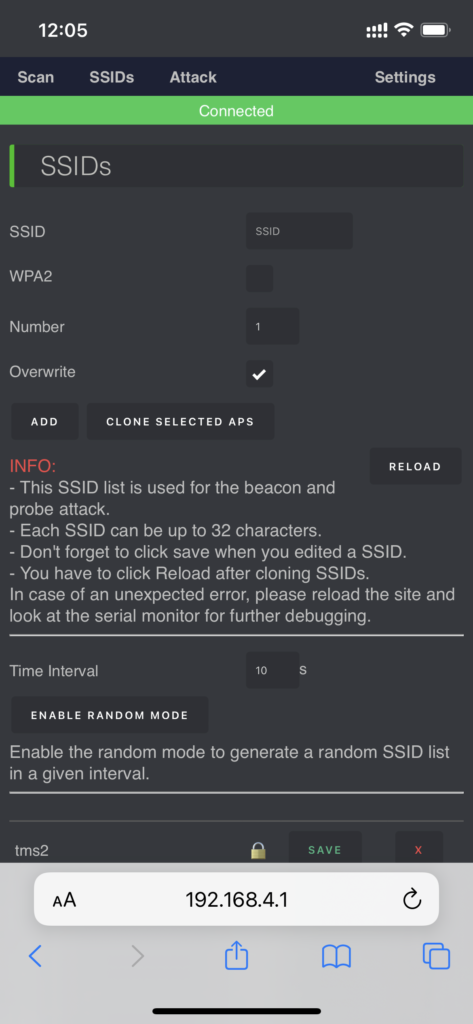

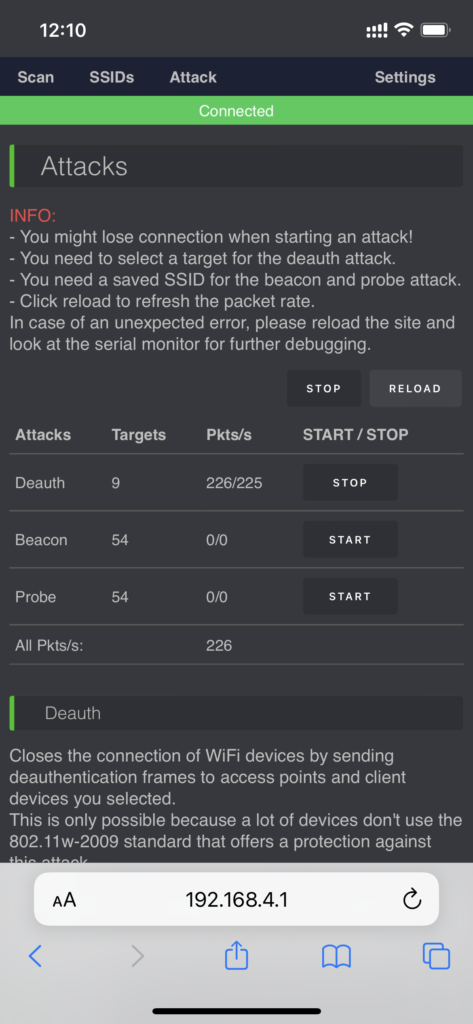

Dort kann man dann den Button „Clone selected APs“ drücken und die selektierten WLANs werden der Liste hinzugefügt. Im nächsten Reiter „Attack“ kann man dann den Angriff starten und die 3 verschiedenen Methoden auswählen.

Ich gebe euch den Tipp, probiert es einfach mal an euch selber aus und prüft ob euer eigenen WLAN den IEEE 802.11w Standard unterstützt. Wenn dem so ist, sollten keine Endgeräte aus dem WLAN deauthentifiziert werden.

4. August 2023 um 23:27 Uhr

Hallo, ich befürchte das Jemand in meiner unmittelbaren Nähe meine RING Aussencam stört.

23:00 1

X

Garten

な

HEUTE 21:59:13

© Live-Video

Live

A

Teilen

Kalender

Filter

Mehr

Was kann ich tun, außer diese mit dem Kabel zu verbinden ?

5. August 2023 um 17:43 Uhr

Hallo, ich befürchte das Jemand in meiner unmittelbaren Nähe meine RING Aussencam stört.