Nach langem hin und her hat auch in UniFi – Wireguard – nach und nach Einzug gefunden. WireGuard kann nun als „Server“ und als „Client“ benutzt werden. Wie immer geht UniFi seinen eigenen Weg und macht so einiges anders als was wir von anderen gewohnt sind.

Technische Umsetzung vom Site-to-Site VPN

Ihr benötigt natürlich ein Gateway was von außen (vom Internet) erreichbar ist. Bestenfalls eine öffentliche IPv4 Adresse, da UniFi noch immer mit IPv6 Probleme hat. Dieses Gateway ist dann auch der Einwahlknoten für andere in deinem Konstrukt.

Besonderheit bei VPN Server: Für jeden eingetragenen Client beim Server, muss in den Einstellungen jedes einzelne Netz händisch eingetragen werden. Ein 0.0.0.0/0 ist nicht möglich.

Alle weiteren Knoten können sich dann über diesen einwählen und die entsprechenden Netze erreichen. Also „VPN Client“ wird hier gewählt.

Besonderheit bei VPN Client: In der Wireguard Konfiguration wird bei „AllowedIPs=0.0.0.0/0“ automatisch gesetzt. Damit darf jeglicher Traffic über diese VPN-Verbindung fließen. Heißt aber nicht das dass Routing damit erledigt ist, das muss noch seperat erledigt werden.

Somit ergibt sich ein zentraler Punkt zum einwählen allen Clients und weiteren UniFi Sites.

Anleitung: Einrichtung Site-to-Site WireGuard VPN

Benötigte Zeit: 10 Minuten

Folgendes beschreibt die Einrichtung eines WireGuard Site-to-Site Tunnels bei UniFi. Alle weiteren Informationen kann dem Video entnommen werden.

- WireGuard VPN Server erstellen

Auf dem UniFi Gateway welcher die IP-Adresse hat welche öffentlich erreichbar ist, erstellt Ihr einen VPN-Server. Es gibt hier sonst nichts besonderes zu beachten.

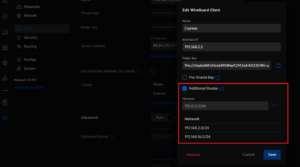

WICHTIG: Hier trägt man auch die einzelnen Clients ein und dort muss dann auch in den Clienteinstellungen der Menüpunkt „Additional Routes“ gepflegt werden. Hier kommen die Netze rein, welche über diese Verbindung kommunzieren dürfen. - WireGuard VPN Clients erstellen

Auf der Clientseite wird nichts spezielles in diesen Einstellungen benötigt. Einfach die IP vom WireGuard Server, Client-IP und Public Key eintragen fertig. Bei „AllowedIPs“ wird ohnehin automatisch 0.0.0.0/0 im Backend eingetragen.

- Firewall freigeben

Früher musste man die Firewall selber freigeben, heute passiert das automatisch. Trotzdem überprüft bitte ob auf Server Seite „Allow WireGuard“ eingetragen ist.

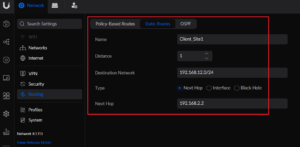

- Statisches Routing setzen

Jetzt kannst du das Routing für die gegenüberliegenden Netze der Sites im Menüpunkt Routing hinterlegen. Als „Next Hop“ gibst du die WireGuard IP-Adresse der anderen Site an, wo das Netz sich befindet welches du erreichen willst. Distance kannst ruhig auf 1 setzen.

WICHTIG: Du musst das auf beiden Seiten machen, da sonst die Daten-Pakete Ihren Rückweg nicht finden.

9. August 2024 um 02:06 Uhr

Was spricht dagegen, in der conf-Datei des Servers händisch 0.0.0.0/0 einzutragen und auch auf dem Server eine statische Route zu erstellen mit den Netzen, die dann drüber sollen?

Auf der Client-Seite muss übrigens bei den statischen Routen als Next Hop nicht die IP-Adresse des VPN-Servers angegeben werden, sondern des VPN-Clients, im Beispiel also 192.168.2.2, ich glaube mit der gezeigten Konfiguration wird der Tunnel nicht funktionieren, oder?

17. April 2025 um 18:53 Uhr

Ich bin fast verzweifelt am setup eines UDM-SE (Server) zu einer UCG Ultra (Client).

Von Client zu Server hat die Verbindung funktioniert. Von Server zu Client nicht – trotz aller routing Einstellungen.

Das Problem war, dass auf dem Client eine Firewall Regel erstellt werden musste, die per „Internet In“ die Subnets (oder IPs) hinter der UDM-SE zulässt.

In deinem Tutorial sprichst du aber explizit davon, dass keine Firewall rules nötig sind.

Hast sich das in einem der letzten Unifi Network Updates geändert?

16. Juni 2025 um 18:37 Uhr

Hast Du eine Anleitung für WireGuard Site2Site mit UniFi und Fritzbox, hab schon alles versucht…

30. Juni 2025 um 23:01 Uhr

Die Frage schiebe ich einfach mal nach oben: GIbt es eine einfach Lösung, eine Site2Site-Verbindung zwischen einer UDM Pro und einer FB 7490/7590 herzustellen? IPSEC kann nicht verwendet werden, da die entsprechenden Ports auf der UDM pro schon woanders hin weiter geleitet werden; sonst würde ich das darüber machen

1. Juli 2025 um 10:18 Uhr

Update:

Probier das hier: https://administrator. de/forum/wireguard-site-to-site-unifi-dream-machine-fritzbox-7530-670409.html

Ich habe damit eine UDM PRO mit einer FritzBox 7490(!) bidirektional verbunden.