Ein gültiges und signiertes Zertifikat im Proxmox Dienst ist immer schöner als ein selbstsigniertes. Zum Glück bietet Proxmox diverse Einrichtungsmöglichkeiten uns direkt an. Ich zeige euch einen Anbieter welcher universell einsetzbar ist, egal ob mit ACME DNS-Challenge oder über HTTP.

In dieser Anleitung wird mein eigener DynDNS Service – IPv64.net – genutzt. Dieser ist vollständig in Proxmox VE integriert und von Proxmox selber getestet und implementiert. IPv64 ist kostenfrei nutzbar!

HOWTO: Proxmox VE ein gültiges Zertifikat mit DNS-Challenge ausstellen

1. Account und Domain erstellen

Erstelle dir zunächst deinen gewünschten Domainnamen beim DynDNS Dienst IPv64.net. Dort kann du zwischen vielen verschiedenen Domainnamen deinen eigenen Subdomainnamen auswählen. Lege einen A Record auf die Ziel-IP-Adresse für deinen Proxmox host an. In meinem Beispiel hier „pve.rpicloud.de„.

Überprüfe anschließend ob du mit diesem neuen Namen auf dein System zugreifen kannst.

2. ACME in Proxmox einrichten

Wechsel in den Proxmox Menüpunkt „Datacenter –> ACME“.

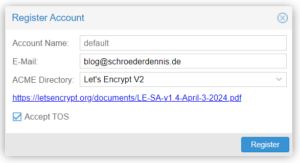

2.1. Let’s Encrypt Account

Lege dir einen Let’s Encrypt Account an mit dem Klick auf „Accounts -> Add„. Über die hinterlegte E-Mail wirst du auch informiert wenn dein Zertifikat kurz vor dem Ablauf sein sollte. Aber normalerweise wird das Zertifikat automatisch und selbstständig verlängert.

2.2. Füge IPv64.net als Challenge Plugin hinzu

Klicke bei den DNS Challenge Plugins auf Add. Wähle einen wiedererkennbaren Namen, bei DNS API wählst du „ipv64“ aus.

BEI API DATA: „IPv64_Token=<DEIN-API-KEY>“

In das Feld API Data kommt dein API Key/Token von IPv64.net rein. Diesen findest du wenn du eingeloggt bist bei IPv64.net oben Rechts im Account Fenster.

3. Zertifikat ausstellen

Wechsel in den Proxmox Menüpunkt „Dein Server Name–> System –> Certificates“.

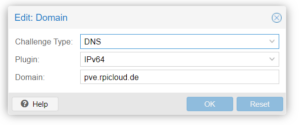

Klicke bei ACME auf „Add“ und wähle bei Challenge Type „DNS“ aus. Bei Plugin wählst du dann das gerade erst angelegte Plugin für IPv64 aus. In das Feld Domain kommt nun endlich die Domain rein, welche du signieren möchtest. Mit OK bestätigen.

Jetzt kommt der goldene Klick – Order Certificates Now. Damit wird über die von dir hinterlegten Daten eine DNS-Challenge mit Hilfe von IPv64.net ausgeführt und ein Zertifikat erstellt mit dem ausgewählten Namen.

Im Hintergrund passiert jetzt alles automatisch. Die DNS-Challenge wird durchgeführt, ein Zertifikat wird ausgestellt und in dein Proxmox integriert. Das Zertifikat wird auch sofort auf aktiviert gestellt. Aktualisiere dein Browser Fenster oder schließe es 1x ganz und greife wieder auf den Host mit dem vergebenen Namen zu. Zum aktualisieren „STRG + F5“.

8. April 2024 um 10:07 Uhr

Sehr nice! Ggf. kannst Du den Text noch erweitern uns sagen, dass der Charme an dieser Lösung ist, dass man hier sowohl die private als auch die öffentliche IP des Servers eintragen kann?

8. April 2024 um 11:45 Uhr

Du trägst wo an welcher Stelle eine Private IP ein ?

8. April 2024 um 13:15 Uhr

Im A-Record, zumindest geht das bei DuckDNS… bei einer FritzBox muss man noch eine Rebind Ausnahme hinzufügen

8. April 2024 um 22:01 Uhr

Jetzt kläre mich auf. Du kannst bei DuckDNS eine Private IP-Adresse hinterlegen ?

14. Mai 2024 um 11:59 Uhr

Ja freilich

https://www.youtube.com/watch?v=qlcVx-k-02E

21. Mai 2024 um 11:40 Uhr

Wäre es also auch hier möglich private IPs zu nehmen?

25. April 2025 um 12:16 Uhr

das macht man alles auf einem reverse proxy man gibt nie direkt die web ui frei

den port macht man zu, das ist auch sicherer weil kein port hinten dran steht

9. April 2024 um 06:31 Uhr

https://community.simon42.com/t/lets-encrypt-zertifikat-fuer-private-ip/15111

7. Mai 2024 um 12:02 Uhr

Moin Dennis, kannst Du vielleicht in einem Deiner nächsten Videos mal zeigen wie man einen Mail-Server mittels DANE/TLSA Records und Let’s Encrypt Zertifikaten absichern kann? DNSSec ist die Voraussetzung für DANE, was ich mittels Cloudflare ganz gut gelöst bekommen habe. Nun möchte ich für die 100% beim Internet.nl Rating noch DANE implementieren, tue mich aber schwer damit den Prozess zu automatisieren, dass wenn die Zertifikate erneuert werden, auch die TLSA-Records angepasst werden. Und wie ist das mit der TTL? Was gilt es zu beachten?

16. August 2024 um 10:53 Uhr

Ich nutze ipv64 schon länger und bin voll zufrieden damit 🙂

Meine Frage: Geht die DNS Challenge auch beim Nginx Proxymanager mit Let’s Encrypt?

19. Januar 2025 um 08:11 Uhr

Ja das geht jetzt auch.

12. Januar 2025 um 17:46 Uhr

Hallo Dennis, wäre schön, wenn man bei IPV64.net ebenfalls eine private Adresse eintragen könnte, um

Letsencrypt für lokale Adressen zu verwenden.

Sonst finde ich deinen Dienst absolut genial.

25. April 2025 um 12:19 Uhr

Das geht

13. Januar 2025 um 15:37 Uhr

Es geht…. Ich habe meine private Adresse des Nginx Proxy Managers hinterlegt und dann ein Letsencrypt Zertifikat abgerufen.

Dennis.. du hast einfach einen tollen Dienst aufgebaut… Tausend Daumen nach oben !!! 🙂