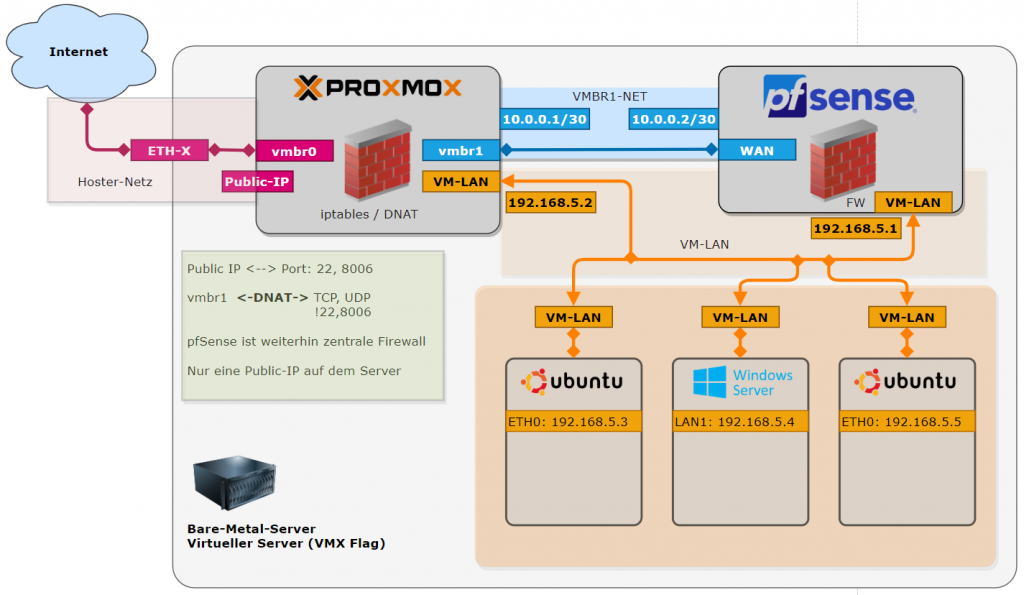

In dem Video zeige ich euch wie man auf einem Rootserver oder Dedizierten Server Proxmox VE installiert und mit nur einer Öffentlichen IP-Adresse betreibt.

Im Grunde dient auch hier Proxmox wieder nur als Plattform für unsere VMs und reicht jeglichen Traffic durch zur Firewall. Diese kann dann wie gewohnt konfiguriert werden und bedient eure kompletten Netze und Dienste auf der Virtuellen Umgebung. Durch ein einfaches DNAT (Destination Network Address Translation) weiß der Proxmox Host wohin welches Datenpaket gehört.

Stell dir doch den eigenen Mini Server Zuhause hin!

- 【Intel Core i5-8279U Prozessor】Der U820 Mini-PC verfügt über einen leistungsstarken Intel Core i5-8279U Prozessor mit 4 Kernen / 8 Threads, eine schnelle 512GB M.2 2280 PCIe SSD und DDR4 8GB × 2 Dual-Channel (SODIMM × 2 Steckplätze) RAM, dieser Mini-PC bietet genügend Leistung für Ihre Büro- und Internetanwendungen sowie einen Media-Player für Ihren Fernseher, Monitor oder Projektor.

- 【Erweiterungsfunktionen für große Kapazitäten】Der Mini-PC unterstützt den Austausch der internen M.2 2280 512GB PCIe SSD M.2, um die Kapazität zu erweitern (bis zu 1TB Erweiterung). Und er enthält 2 Steckplätze für 2,5-Zoll-SATA-Festplatten (bis zu 2TB Erweiterung, SATA 3.0 6.0 Gbit/s). Zweitens kann der Arbeitsspeicher erweitert werden. Der Mini-PC ist mit 8 GB × 2 Dual-Channel-DDR4 installiert und unterstützt die RAM-Erweiterung auf bis zu 32 GB.

- 【Ein leiser PC mit hervorragender Leistung】Trotz der energieeffizienten Intel Iris Plus 655-Grafik und der Kühlelemente schafft dieser Computer bis zu 4K-Auflösung bei 60 Hz über HDMI, DP und USB-C. Der U820 Mini-PC ist die ideale Wahl als leises und ultrakleines Multimedia-Center für Ihr Wohnzimmer.

Im folgenden seht Ihr die Netzwerkkonfiguration vom Proxmox Host, welche der wichtigste Punkt für diese Anleitung ist. Die wichtig relevanten Zeilen für das NAT/IPTables nicht hervorgehoben. Denkt dran die Netze und besondern das genutzt Interface anzupassen. Ich verwendet hier ens33, das wird sicher bei euch anders sein.

/etc/network/interfaces

auto lo

iface lo inet loopback

auto ens33

iface ens33 inet static

address 192.168.0.45/24

gateway 192.168.0.1

post-up echo 1 > /proc/sys/net/ipv4/ip_forward

post-up iptables -t nat -A PREROUTING -i ens33 -p tcp -m multiport ! --dport 22,8006 -j DNAT --to 10.0.0.2

post-up iptables -t nat -A PREROUTING -i ens33 -p udp -j DNAT --to 10.0.0.2

auto vmbr0

iface vmbr0 inet manual

bridge-ports none

bridge-stp off

bridge-fd 0

auto vmbr1

iface vmbr1 inet static

address 10.0.0.1/30

bridge-ports none

bridge-stp off

bridge-fd 0

post-up iptables -t nat -A POSTROUTING -s '10.0.0.0/30' -o ens33 -j MASQUERADE

post-down iptables -t nat -D POSTROUTING -s '10.0.0.0/30' -o ens33 -j MASQUERADE

auto vmbr2

iface vmbr2 inet static

address 192.168.55.2/24

bridge-ports none

bridge-stp off

bridge-fd 0

#VM-Netzwerk

Hier findest du weitere IT-Architekturen

26. September 2020 um 11:48 Uhr

Moin,

danke für diesen echt geilen Beitrag. Eine Frage habe ich noch und zwar ob anstatt eno33 es ens33 heißen müsst (Zeile 24).

Beste Grüße und vielen Dank für das Tutorial!

28. September 2020 um 10:46 Uhr

Hi Philip,

du hast natürlich Recht, in Zeile 25 war ein kleiner Schreibfehler. Es muss natürlich ens33 heißen. Danke dir.

Liebe Grüße

Dennis

23. Oktober 2020 um 22:30 Uhr

Hallo,

hat man damit nicht doppeltes NAT?

Grüße

Mr. T

7. April 2022 um 10:52 Uhr

Ja, aber die Anleitung heißt ja auch NAT + Iptables

31. Oktober 2020 um 19:17 Uhr

Vielen Dank für die Anleitung.

Eine Frage aber noch: Wie komme ich von einem PC ausserhalb von proxmox auf die pfsense webgui.

in dem Video #2 ging das ja über die WAN-IP der pfsense. aber die ist ja nach dem tutorial nicht mehr erreichbar (10.0.0.1), wenn der Host in einem /16 Netz ist.

Danke für die Hilfe

1. November 2020 um 09:01 Uhr

Du kommst auch über die LAN Schnittstelle an die pfsense. Du musst entsprechend eine Regel einrichten.

Über die CLI kannst auch temporär die Firewall abschalten mit „pfctl -d“

1. November 2020 um 21:21 Uhr

danke. ich bin nochmal alles genau durch gegangen und schon klappt es.

Eine nachfrage noch:

Wie müsste denn die Regel sein um über die LAN schnittstelle auf die pfsense zu kommen?

Grüße und vielen Dank

2. November 2020 um 11:50 Uhr

äääähm…

LAN

PASS

TCP

Source *

source port *

dest LAN IP

Dest Port 443

fertig.

12. November 2020 um 15:49 Uhr

Grüezi,

eine weitere Variante für den LAN-Zugang:

VM/CT mit z.B. Ubuntu 20.04 Desktop im VM-Netzbereich/LAN aufsetzen und über Proxmox-Console Pfsense administrieren.

LG

Urs

Ps. Vielen Dank an Dennis Schröder für die vielen Anleitungen.

Pps. Allerdings beübe ich mich noch immer mit dieser Lösung … ;-).

3. März 2021 um 07:50 Uhr

thanks for that … after an hour of cli i totally forgot that sometimes GUI is nice lol. „thinkoutsidethecli“

7. November 2020 um 13:42 Uhr

Hi Dennis,

mit welcher Software machst du deine Pläne?

Gruß Flo

9. November 2020 um 09:27 Uhr

Ziemlich easy mit https://draw.io

Kann ich nur empfehlen

28. Oktober 2021 um 14:07 Uhr

Moin, und welches Template hast du du da genommen?

12. November 2020 um 15:56 Uhr

Hallo Dennis,

/etc/network/interfaces

Zeile 29:

address 192.168.55.2/24

Ist das nicht die 192.168.5.2./24 gemäss Planzeichnung?

12. November 2020 um 16:40 Uhr

Heureka !!

Weiter oben erwähnte ich im Pps., dass ich noch am Üben bin; ein weiterer Youtuber zu diesen Thema – Unicks -, sagte es mal treffend, frei zitiert:

Meistens liegt das Problem zwischen Maschine und Mensch – egal bei welchem Know-How…

Meine Beübung:

vmbr2/pfsense-LAN habe ich auf einen privaten 10er geändert.

Dann easy vmbr2 mit 10.x.x.1 in Proxmox aufgesetzt anstatt mit 10.x.x.2.

Und nun verstehe ich auf den Anleitungsteil von Dennis, dass dies ja alles pfsense dann regelt :D.

Diese Übung zog sich über ca. drei Monate hin; dies trotz intensiver Beschäftigung mit diesem Setup, studieren vieler weiterer Quellen …

Setups zusammengefasst, für ähnlich gelagerte Fälle an geistiger Umnachtung:

Proxmox vmbr1 !!!

192.168.5.2/24 oder

10.x.x.2/24

ausgenommen 10.0.0.0-Netz, da an vmbr1 bereits vergeben ;-).

pfsense WAN und LAN

10.0.0.2/30

192.168.5.1/24 oder

10.x.x.1/24

Ich bevorzuge den 10er-Netzbereich wegen dem grösseren Subnet-Bereich.

LG Urs

Ps. So bald meine Kasse ungleich leer, dann YT-Member von mir.

12. November 2020 um 16:45 Uhr

Immer diese Schreibfehler …

Proxmox vmbr2

192.168.5.2/24 oder

10.x.x.2/24

ausgenommen 10.0.0.0-Netz, da an vmbr1 bereits vergeben.

pfsense

WAN

IP 10.0.0.2/30

Gateway 10.0.0.1

LAN

IP 192.168.5.1/24 oder

IP 10.x.x.1/24

So sollt‘ es dann passen.

24. November 2020 um 00:18 Uhr

Hi,

ich hab das glaube ich alles ganz gut hinbekommen. Nun setze ich auch eine VM auf Proxmox mit dhcp auf, der bekommt auch die IP vom DHCP Server zugewiesen, aber ich bekomme kein ping hin, egal ob zu google oder sonstigem.

Ich weiß nicht ob noch was in der pfSense fehlt, dass ich auch nach außen telefonieren kann.

Dedi Server -> Proxmox -> pfSense (bis hier geht alles..) -> vm = kein Internet

In deinem Video kam auch kein ping, gibt es dafür einen Grund? Eine Einstellung die ich vergessen habe?

Gruß

9. August 2021 um 23:50 Uhr

Moin, ich habe den gleichen Fehler. Gibt es eine Lösung ?

23. Dezember 2020 um 15:42 Uhr

Hallo,

müsste unter

vmbr0

nicht

bridge-ports ens33

stehen?

Ich sehe hier den Zusammenhang zu der Zeichnung zwischen ens33 vmbr0 nicht

VG

Andy

29. Januar 2021 um 11:40 Uhr

Hallo Dennis,

ich habe deine Anleitung nach gemacht.

ich komme leider nicht auf pfsense Seite, Bitte um Hilfe.

– Du hast 192.168.0.45:8006 für Proxmox und für pfsense auch 192.168.0.45:443

wie ist das möglich?

ich habe für pfsense 10.0.0.1 (wan) und 192.168.55.1 (lan)

und warum ist noch diese IP 192.168.0.45 ?

wo und wie kann man diese IP eintragen, um über Browser zum pfsense?

Danke für Erklärung

4. Februar 2021 um 21:56 Uhr

Hallo Dennis,

ich habe das mal noch gebattelt so weit alles ok denke ich aber wenn ich pfSense installiere

und dann die web Seite aufrufe bekomme ich immer wieder Fehler

An HTTP_REFERER was detected other than what is defined in System -> Advanced (https://10.0.2.20/index.php). If not needed, this check can be disabled in System -> Advanced -> Admin.

ich komme einfach nicht weiter

9. Februar 2021 um 23:07 Uhr

Hallo Dennis

tolle Anleitung.

Habe nur eine Frage:

Wie funktioniert let’s encypt über acme für den Proxmox-Host?

Die übliche Methode über https-validation geht nicht, da port 80 ja auf die pfsense geroutet wird.

Aus der DNS Validierung werde ich nicht schlau da Domian bei Strato und da gibt es keine API.

Ein Tipp wäre toll

11. März 2021 um 11:04 Uhr

Hallo

Hab deine Tutorial befolgt und Pfsense läuft auch soweit.

Nur ich krieg das mit dem NAT nicht hin ich gebe alles frei trotzdem

kriege ich keine verbindung zum webif vom Pihole LXC container.

Kannst du da mal ein Video oder ein Tutorial machen ?

Gruß

Maik

1. April 2021 um 12:36 Uhr

Hallo

Vielen Dank für Deine Videos. Du hattest angedeutet das man Proxmox/pfsense mit zwei IP betreiben kann. Könntest Du mir bitte kurz erklären, wie ich das bewerkstellige?

MfG

Uwe K

4. April 2021 um 13:32 Uhr

Hi

Reicht das wenn wir die /etc/network/interfaces so übernehmen ?

oder müssen wir nocjh irgendwelche befehle absetzen wir du im video gesagt hast.

15. April 2021 um 08:53 Uhr

Hallo Dennis,

vielen Dank für Deine Anleitung.

Du erwähnst, dass es auch mit VMBR0 funktionieren sollte, leider bekomme ich das nicht hin.

Wenn ich direkt den Ethernet-Adapter verwende, klappt es nach Deinen Video ohne Probleme, aber wenn ich die Config für vmbr0 übernehme, klappt das Routing nicht.

/etc/network/interfaces

auto lo

iface lo inet loopback

auto enp2s0

iface enp2s0 inet manual

auto vmbr0

iface vmbr0 inet static

address 192.168.0.45/24

gateway 192.168.0.1

post-up echo 1 > /proc/sys/net/ipv4/ip_forward

post-up iptables -t nat -A PREROUTING -i vmbr0 -p tcp -m multiport ! –dport 22,8006 -j DNAT –to 10.0.0.2

post-up iptables -t nat -A PREROUTING -i vmbr0 -p udp -j DNAT –to 10.0.0.2

bridge-ports enp2s0

bridge-stp off

bridge-fd 0

auto vmbr1

iface vmbr1 inet static

address 10.0.0.1/30

bridge-ports none

bridge-stp off

bridge-fd 0

post-up iptables -t nat -A POSTROUTING -s ‚10.0.0.0/30‘ -o vmbr0 -j MASQUERADE

post-down iptables -t nat -D POSTROUTING -s ‚10.0.0.0/30‘ -o vmbr0 -j MASQUERADE

Nach einem Reboot des Proxmox-Servers sind die iptables-Regeln übernommen, aber ich komme nicht auf die Firewall..

26. Juli 2021 um 00:20 Uhr

Hallo Dennis,

würde gerne einen RDP Verbindung mit meinen virtuellen Maschinen aufnehmen,

kannst du mir da weiter helfen?

MFG Timo

22. September 2021 um 15:14 Uhr

Hallo Dennis,

muss für IPv6 auch auf der vmbr1 und vmbr2 eine private IPv6-Adresse konfiguriert werden oder kann hier das Public IPv6-Subnetz von Hetzner genutzt werden?

Viele Grüße,

Oliver Meister

19. November 2021 um 21:41 Uhr

Leider immer noch keine Meldung via Discord. Aber wie die Redner über dem Post kommt man nach der Anleitung nur noch auf den Proxmox Host. Aber hinter die Firewall nicht mehr. Wären dankbar für einen Lösungsvorschlag.

16. Mai 2022 um 11:29 Uhr

Man kann eine VM in dem LAN Interface dahinter packen, dann die Firewall über GUI, Webinterface oder Terminal erreichen. Ich hoffe dass hilft dir etwas…

An der Anleitung liegt es nicht, aber der Sinn ist ja hier, die Firewall nicht nach außen zu haben. Man könnte es auch drehen, aber nach meiner Meinung fataler als Proxmox offen zu haben. Gibt aber viele Möglichkeiten, die man testen kann.

Ich sehe es so, hier lernt man halt mal etwas über Schnittstellen, NAT und co. Diese kann man weiter ausbauen oder umbauen, aber Einbisschen selbst Zeit muss man dafür mitbringen.

In der IT Welt kann man kopieren, aber etwas zu lernen geht nur, wenn man liest und selbst die Hände schmutzig machst. Kleiner Tipp: Einfach mal schauen, was es dann für Möglichkeiten gibt, dass mit der VM sollte dir erst mal weiter helfen. Wenn was nicht klappt, niemals aufgeben! 😉

13. Dezember 2021 um 20:57 Uhr

Ich muss wohl scheinbar da nochmal nachgucken was da los ist.

14. Januar 2022 um 00:05 Uhr

alles 1 zu 1 Übernommen, bei Hetzner aufm Dedizierten Server Klappt wunderbar,

ich danke dir Dennis.

cYa BUSTER

6. Februar 2022 um 13:40 Uhr

Hey finde den beitrag sehr interresant doch leider bekomme ich es einfach nicht zum laufen interessant wäre es wen du das ganze von grund auf installiert am besten bei einem Hoster und nicht zuhause. Ich bekomme einfach keinen Traffic nach ausen.

8. März 2022 um 07:45 Uhr

Leider habe ich das gleiche Problem. Hat schon jemand ne Lösung ? Sonst, SUPER gemacht Dennis !

7. April 2022 um 10:55 Uhr

https://discord.com/channels/659764084987920393/738781732001677406

Da können wir uns mal drüber unterhalten

7. April 2022 um 10:54 Uhr

Das ganze geht sogar auf einem Hetzner vServer mit Proxmox und LXC-Containern. :))

16. Mai 2022 um 11:21 Uhr

Klappt auch sehr gut, egal ob vserver oder dedicated. Man muss halt einfach auch etwas Netzwerkverständnis mitbringen.

Was vielleicht jetzt gut wäre, den Proxmox Webinterface zu sperren und nur per SSH Tunnel auf das Webinterface zugriff erhalten werden kann. In den Logs sieht man doch Haufen Anmeldeversuche, auch wenn Fail2ban und SSH Key Auth praktisch dagegen sind, ist es doch etwas nervig.

Was ich leider nicht geschafft habe bis jetzt, dass durch NAT auf die pfSense Wireguard direkt drauf hinzubekommen. Daran scheiter ich derzeit (eventuell irgendwo ein Denkfehler). Wobei ich glaube, das mit einer eignen VM oder LXC besser funktioniert.

4. Mai 2022 um 12:25 Uhr

Was ist aus dem „echo 1 > /proc/sys/net/ipv4/ip_forward“ geworden ?

Der wird leider nirgends mehr erwähnt !

5. Mai 2022 um 08:46 Uhr

erledigt ! habe es gefunden… ich sag da nur „Brille – Fielmann“ (Schleichwerbung).. *lach*

22. Mai 2022 um 18:09 Uhr

HTTPREFERERCHECK > DISABLE

console > 12 (PHP shell + pfSense tools) > „playback disablereferercheck“

22. Mai 2022 um 18:13 Uhr

Da bei Erst Installation nocht kein Routing vorhanden ist!

vmbr1 ist das Interface zu eurer pfsense. Sprich, ist vmbr1 die 10.0.0.1 und die pfsense die 10.0.0.2 dann wird alles als 10.0.0.1 maskiert was von irgendwo kommt. Damit sieht die pfsense nur noch die 10.0.0.1 und brauch erstmal kein routing

post-up iptables -t nat -A POSTROUTING -o vmbr1 -j MASQUERADE

post-down iptables -t nat -D POSTROUTING -o vmbr1 -j MASQUERADE

14. Juli 2022 um 10:42 Uhr

Weiß zufällig jemand wie ich nach Umsetzung dieser Anleitung auch noch IPv6 und eine zusätzliche IPv4 eingebunden bekomme? Wäre für einen dedicated Server bei hetzner…

8. August 2022 um 11:34 Uhr

Hallo Zusammen,

danke Dennis für die Anleitung.

Ich habe die Anleitung entsprechend nachgebaut und leider funktioniert es nicht so wie es soll. Auf die pfSense komme ich über ein VM, die ich in Proxmox angelegt habe. Der VM wiederum habe ich VMBR2 als VM-Netzwerk zugeordnet. Analog Schaubild mit der IP 192.168.5.5.

Aber weder von der VM noch von der PfSense direkt kann ich einen Ping irgendwo hin senden.

Vielleicht könnte man die Anleitung nochmals auf Korrektheit prüfen.

Die Idee ist ja prima, aber leider scheint sie ohne weiteres nicht zu funktionieren.

Gruß

Christian

14. August 2022 um 22:15 Uhr

Hallo le,

vielen Dank für die ganzen Videos. Bin ein begeisterter Zuschauer.

Bei dieser speziellen Sache sollte vielleicht noch erwähnt werden, dass das wohl wirklich nur bei einem Hoster funktioniert, der keine Virtualisierten Server anbietet. Also wohl nur bei Hetzner. Bei Netcup geht das nicht. Hier habe ich immer meine dedizierten Server her, die ja leider nicht dediziert sind, sondern auf KVM basierten Systemen liegen. Der Proxmox konnte ich installieren. Auch die PFSense. Aber leider wars das schon. Man muss sich hier ja eine Flag freischalten lassen beim Hoster. Das macht Netcup aber nicht. Somit können auf diesen Systemen keine virtuellen weiteren Maschinen installiert werden.

Der Anbieter Netcup ist zwar super. Aber hierzu braucht es einen tatsächlichen dedizierten Server.

2. Februar 2023 um 11:13 Uhr

Sehe geil !!!! Vielen Dank !!!!

2. Februar 2023 um 11:40 Uhr

Sehr meinte ich natürlich !

27. März 2023 um 22:56 Uhr

Kann mir vielleicht jemand helfen? Soweit funktioniert alles wunderbar, nur möchte ich jetzt gerne eine 2. öffentliche ipv4 hinzufügen :\

24. Juli 2023 um 17:11 Uhr

Hallo,

wie würde das denn aussehen, wenn man IPv4 und IPv6 benutzen möchte. Bei IPv6 gibt es ja kein NAT. Jedoch wäre es ja super, wenn die PFsense das trotzdem regelt.

Vielen Dank im Voraus.

24. August 2023 um 15:32 Uhr

super.. hat sofort geklappt, wäre es noch möglich das du es noch für ipv6 erweiterst ?

Wäre ich dir echt sehr dankbar!!!!

7. Januar 2024 um 18:57 Uhr

ideal, so konnte ich nun endlich meinen mailserver, meine telefonanlage und 2 docker vms alles auf einen dedicated schieben.

super sache

5. März 2024 um 13:31 Uhr

hello, gibt es da mal auch eine weitere serie in dem auch gezeigt wird wie das dann mit den ipv6 / 64 adressen funktioniert? oder ist das nicht mehr angedacht. Lg christian

5. März 2024 um 14:17 Uhr

Naja, bei v6 ist die herangehensweise eine ganz andere. Da sind wir dann nicht mehr auf NAT angewiesen, sondern können forwarden.

28. Oktober 2024 um 11:12 Uhr

Hi, danke für die Anleitung. Eine Frage zum Verständnis: warum bekommt der PROXMOX-Host züsätzlich das Interface VM-LAN? Was ist der Vorteil gegenüber einem Setup, bei dem die VMs nur über die pfsense ans Netzwerk angebunden sind?

15. Juni 2025 um 16:49 Uhr

Hallo Dennis,

vielen Dank – das Video und die Anleitung haben mir sehr weitergeholfen!

Ich habe zusätzlich eine bestehende WireGuard-Verbindung zu meiner FritzBox eingerichtet. Zu Hause läuft aktuell noch ein älterer ESXi-Server, den ich gerade auf Proxmox migrieren möchte. Leider hat der neue Proxmox-Server keinen Zugriff über die WireGuard-VPN-Verbindung.

Hast du eine Idee, woran das liegen könnte bzw. was ich eventuell falsch konfiguriert habe?

Vielen Dank im Voraus!

Viele Grüße

Andreas