Seit sehr langer Zeit ärgern sich sehr viele UniFi Benutzer darüber das dass WAN NAT nicht abgeschaltet werden kann. Dies ändert sich gerade mit dem UniFi Network Application Version 8.3.20 und größer.

Ab dieser Version ist es möglich das NATting auf den Gateways zu verändern oder sogar ganz abzuschalten. Somit gibt es nun auch die Möglichkeit das verärgerte doppelte NAT zwischen Gateway und einer Fritzbox zu entfernen.

- Läuft UniFi-Netzwerk für Full-Stack-Netzwerkverwaltung

- Verwaltet über 30 UniFi-Netzwerkgeräte und über 300 Clients

- 1 Gbit/s Routing mit IDS/IPS

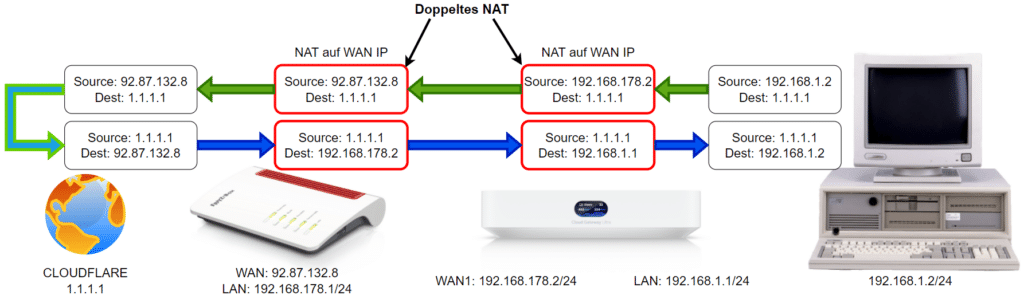

Erklärung mit doppeltes NAT

Im folgenden Bild kann man super erkennen das an beiden Stellen ein Source-NAT ausgeführt wird. Dies wollen wir versuchen zu vermeiden. Im unten angehängten Video wird auch alles Sprachlich für euch erklärt.

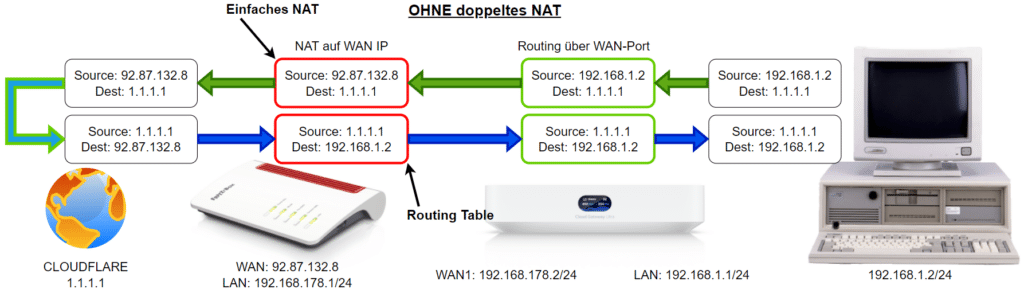

Erklärung – UniFi OHNE doppeltes NAT

Ohne das doppelte NAT kann man sehr gut erkennen das dass Gateway sich nicht mehr damit beschäftigen muss. Dieser Vorteil geht direkt zu Gunsten der verbauten CPU.

Was muss ich nun einrichten?

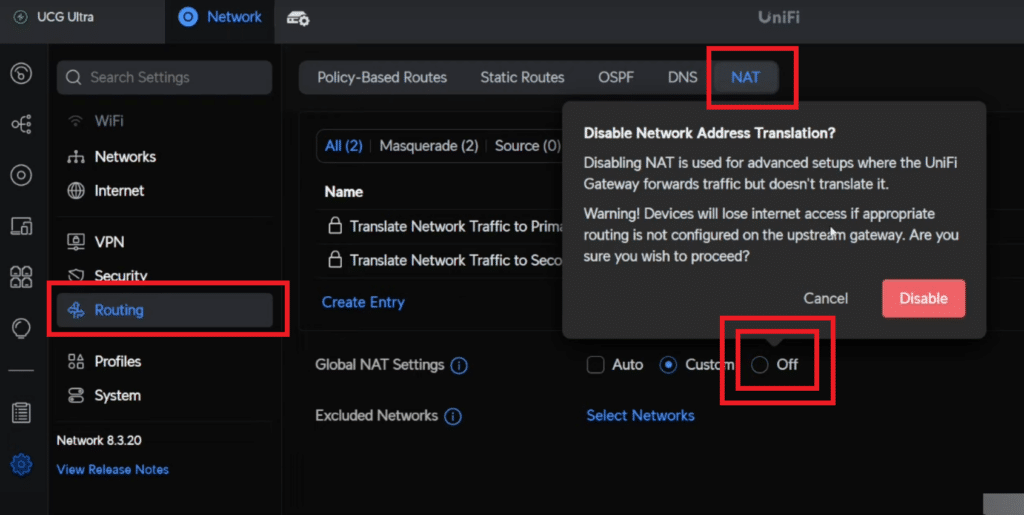

UniFi NAT ausschalten

In dem UniFi Gateway müsst Ihr nur das NAT deaktiveren, mehr ist dort nicht nötig.

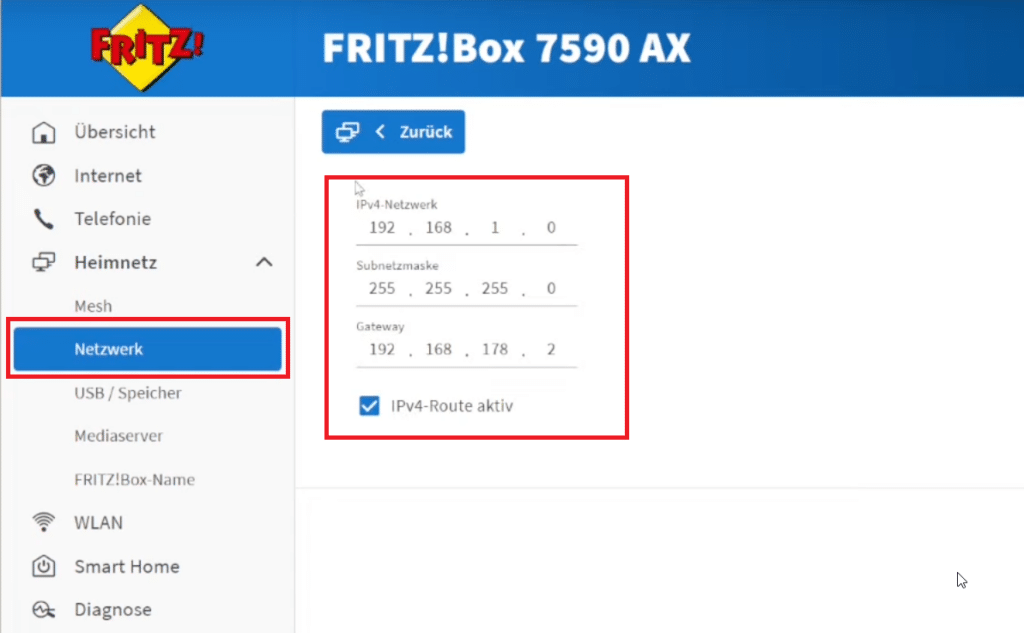

Fritzbox Routen hinzufügen

In der Fritzbox müssen die Netze der UniFi-Umgebung bekannt gegeben werden. Ihr müsste die Netze in die Routing Tabelle übernehmen.

28. Juni 2024 um 11:53 Uhr

Vielen Dank für das super Video!

Wenn ich bisher in der Fritzbox das UniFi Gateway als Extended Host anlegt habe, muss ich das herausnehmen? Sollte ich für die Netze hinter dem UniFi Gateway dann die Fritzbox als DHCP Server nutzen oder kann das weiterhin UniFi machen?

14. Juli 2024 um 21:02 Uhr

wie bekommen wir das Netzwerk 8.2.93 upgedatet auf Network Application Version 8.3.20 ?

17. Juli 2024 um 20:53 Uhr

Heute kam bei mir (Stable-Zweig) das Update auf 8.3.23. Damit kann man das einschalten.

17. Juli 2024 um 20:53 Uhr

Wenn ich NAT ausschalte, dann geht meine Wireguard-Verbindung (Standort 1 Server Standort 2) nicht mehr.

Ich vermute, dass meine richtlinienbasierten Routen nicht mehr greifen. Irgendeine Idee, wie man das lösen könnte? Ich konnte leider keine passenden Logs finden (wo müsste ich suchen).

Viele Grüße

Matthias

18. Juli 2024 um 14:47 Uhr

Ich habe gerade einen schnellen Workaround gefunden, der zumindest den Traffic in Richtung des remote Netzwerkes wieder zulässt: NAT-Regel erstellen, die nur den Traffic zu einem bestimmten Zielnetzwerk maskiert (Typ: Masquerade, Protokoll: Alle, Ziel: entferntes Netzwerk, Interface: WAN)

4. August 2024 um 20:11 Uhr

Ich bin gerade dabei dies mit einer USG 3P auszuprobieren, die ich mir geliehen habe.

Allerdings habe ich unter den Einstellungen bei Routing lediglich einen Reiter mit „static routes“ und keine Möglichkeit NAT auszuschalten. Ich bin auf der Network Version 8.3.32.

Ist das evtl. Nur bei bestimmten USGs/UDMs möglich?

17. August 2024 um 14:25 Uhr

Ist bei mir genauso, hast du dafür eine Lösung gefunden?

18. Juli 2024 um 11:21 Uhr

Ich habe leider das Selbe Problem und finde keine Lösung:

UCG Ultra –> Fritzbox local –> WG VPN –> Fritzbox remote

Zwischen den Fritzboxen und auch zwischen UCG und Fritzbox local läufts, aber nicht von UCG zu Fritzbox remote und umgekehrt…

4. August 2024 um 20:12 Uhr

Ich bin gerade dabei dies mit einer USG 3P auszuprobieren, die ich mir geliehen habe.

Allerdings habe ich unter den Einstellungen bei Routing lediglich einen Reiter mit “static routes” und keine Möglichkeit NAT auszuschalten. Ich bin auf der Network Version 8.3.32.

Ist das evtl. Nur bei bestimmten USGs/UDMs möglich?

3. September 2024 um 12:06 Uhr

Danke, habe es genauso hinbekommen

9. September 2024 um 11:24 Uhr

Hat zufällig jemand eine Lösung gefunden, wie man auch VLANs über das WAN Interface weitergibt?

Ich habe eine vollwertige Firewall vor dem UCG Ultra und würde dort gerne die VLANs verarbeiten.

10. November 2024 um 21:52 Uhr

Das würde ich auch gerne wissen.

5. Januar 2025 um 00:25 Uhr

Hallo Dennis, ich bin seit einigen Wochen nun auch in der UniFi Welt mit der CGU.

Ich habe in dieser das NAT ausgeschaltet und in der FritzBox entsprechende Routen eingerichtet, alles läuft…

AUSSER:

Der VPN Client auf der CGU. Hier nutze ich Proton VPN und habe dieses genau, wie in einem Deiner anderen Videos genannt eingerichtet. Laut der CGU bin ich auch erfolgreich verbunden, er zeigt mir Up- Download und Verbindungszeit an.

Aber wenn ich eine Route erstelle, dass ein (oder mehrere) Clients über diesen VPN Zugang online gehen sollen, bekommen diese Clients kein Internet.

Auch ein PING auf eine IP ist nicht möglich.

Laut der Proton Config ist der Tunnel 10.2.0.0 – und diesen habe ich ebenfalls in der FritzBox eingerichtet.

Trotzdem kein Internet.

Tracert sieht von diesem Client aus so aus:

tracert 1.1.1.1

Routenverfolgung zu one.one.one.one [1.1.1.1]

über maximal 30 Hops:

1 <1 ms <1 ms <1 ms unifi.localdomain [192.168.1.1]

2 * * * Zeitüberschreitung der Anforderung.

Punkt 2 wiederholt sich bis 30.

die 192.168.1.1 ist die CGU. Aber von dort gehts nicht weiter…

Schalte ich NAT aber testweise in der CGU wieder ein, funktioniert auch VPN.

Aber doppeltes NAT will man halt nicht.

Kannst Du helfen ?

Herzlichen Dank!!

Gruß aus dem Münsterland

Frank

10. Januar 2025 um 17:55 Uhr

Danke für das Video das hat mir sehr geholfen und deine Anleitung dazu. Danke !

Eine Sache habe ich aber noch die nicht so richtig will. Oder besser gesagt zwei.

Erste:

Ich würde gern für meine Xbox Open nat hinbekommen. Das klappt nicht so wirklich

Zweites:

Wie bekomme ich den FRITZ!Box Mediaserver in meine VLans oder ein Vlan mit (DLNA) (upnp)

Kannst du mir da zufällig auf die Sprünge helfen ?

Danke schon mal im Voraus.

VG

14. Januar 2025 um 12:51 Uhr

Hi,

ich habe das Setup ebenfalls nun in Betrieb. Da der Umstieg als Big-Bang nicht möglich war (viele Sensoren für ioBroker), habe ich das bestehende Netz (192.168.66.0/24) beibehalten über Fritbox. Über die Mapping-Tables habe ich dann unter anderem auf 10.10.4.0/24 (Smart) gemapped. Generell funktionieren schon viele Netze gut (z. B. 10.10.1.0 Default und 10.10.3.0 für Office. Nur im 10.10.4.0 habe ich Probleme mit den Shelly Geräten über MQTT. Die Geräte können sich beim ioBroker (im .66. netz) registrieren aber die Verbindung zurück (zum Sensor im 10.10.4.XXX) funktioniert nicht. Ich kann also den Shelly nicht schalten. Wenn ich im Fallback Netz auf die .66. für den Shelly gehe, klappt alles. Muss also am Netzwerk liegen.

Welche Regeln müssten aus eurer Sicht hier konfiguriert werden für eingehend und ausgehend? Firewall selbst von Fritzbox nach extern ist ja im Einsatz. Somit ist das UCG nur ein inhouse routing. Das Konzept mit den Firewall Regeln bereitet mir noch etwas Kopfzerbrechen…

Danke und viele Grüße,

mko

14. Januar 2025 um 21:00 Uhr

Ok, manchmal hilft es, einfach darüber zu schreiben/reden… 🙂

Habe mir dir Regeln nochmal angesehen. Internet In von „Any“ auf „Smart“ musste gesetzt werden. Ich hatte aus Versehen „Default“ auf „Smart“ konfiguriert.

Jetzt klappt alles.

Danke nochmal für das Video! Damit hatte ich endlich den Antrieb/Mut das Thema anzugehen, die Extreme stand nun schon einige Zeit hier rum. Das Office läuft zu 90% schon im neuen Netz! 🙂

17. Januar 2025 um 11:40 Uhr

Hallo kurze Frage an die Experten hier: System ist Fritzbox7590 Firmware 8.02 und dahinter dann Cloud Gateway Ultra->16er Switch Unifi

Seid dem ich das nach Anleitung konfiguriert habe funktioniert mein Unifi Netzwerkwerk soweit ganz gut aber in dem Dashboard steht „Primär Internetdienst seit 1 Std. 5 Min. 59 Sek. nicht mehr verfügbar“ obwohl ich im Internet surfen kann?

Ob mir da wohl jemand hier bei helfen kann.

18. Januar 2025 um 17:28 Uhr

Hi, kurze Frage bzw. Erklärung. Ich habe eine Sophos UTM vor der Dream Machine SE..und was für Einstellungen ich setzte will es nicht funktionieren. Hast du eine Idee ?