Bei der DMZ (Demilitarisierten Zone) handelt es sich um ein strikt separiertes Netzwerk, losgelöst von eurem bereits vorhandenen Netzwerk. Dabei darf keine Kommunikation von der DMZ ins interne Netzwerk aufgebaut werden. Der Bereich der DMZ ist als Risiko und Gefahr einzustufen, obwohl Ihr selber diese Services anbietet, welche allerdings über das Internet aus erreichbar sind. Alles das, was über das Internet erreichbar ist, sollte somit in die DMZ gelegt werden.

Aber grundsätzlich unterliegt der DMZ noch einigen weiteren Sicherheitsrelevanten Regeln und muss bei Änderungen immer penible beachtet werden. Wenn man von Grundsatz ausgeht, dass die DMZ unsicher ist und diese auch so behandelt, hat man schon etwas gewonnen. Ich jedenfalls handhabe das so.

Konzepte wie eine DMZ Konzeptionell aufgebaut wird, gibt es zu genüge im Internet und bei den IT-Dienstleistern, doch die Frage ist ehr, was ist passend in dein/euer momentanes Netzwerkkonzept.

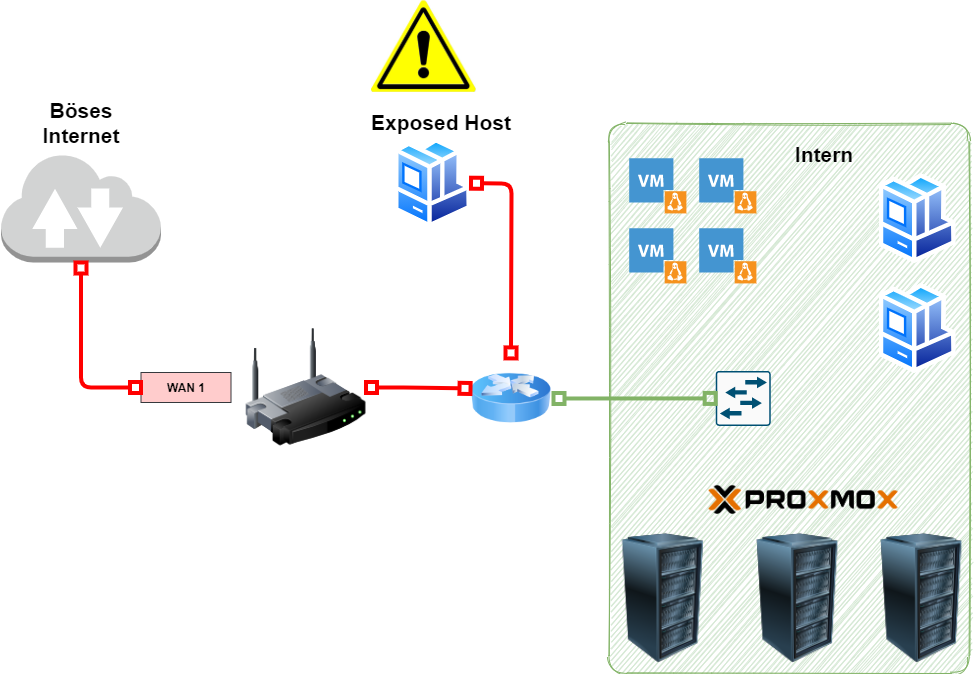

ACHTUNG bei dem Wörtchen „Exposed Host„. Manche Internetrouter Hersteller für den Heimgebracht, nutzen sehr gerne das Wörtchen DMZ im Zusammenhang mit Exposed Host. Das hat nichts mit DMZ zu tun!! Exposed Host bedeutet das alle Pakete aus dem Internet, welche nicht einem Empfänger zugeordnet werden können, an diesen einen Host weitergeleitet werden.

- Integrierte und mit UniFi-Controller verwaltet v4.x

- Gesamtleitungsrate von 3 Gbit / s für 512-Byte-Pakete oder mehr

- Bis zu 1 Million Pakete pro Sekunde für Pakete von 64 Bytes

Bild 1 – Exposed Host (DMZ)

In der ersten sehr einfachen Darstellung, wird ein bestimmter Host als sogenannter Exposed Host angegeben. Dabei werden alle Pakete, welche von außen kommen zu diesem Exposed Host weitergeleitet. Somit steht dieser Server damit voll im Internet und ist erreichbar.

Diese Lösung ist Maximal mal für Testzwecke einzuschalten, niemals eine Dauerlösung!

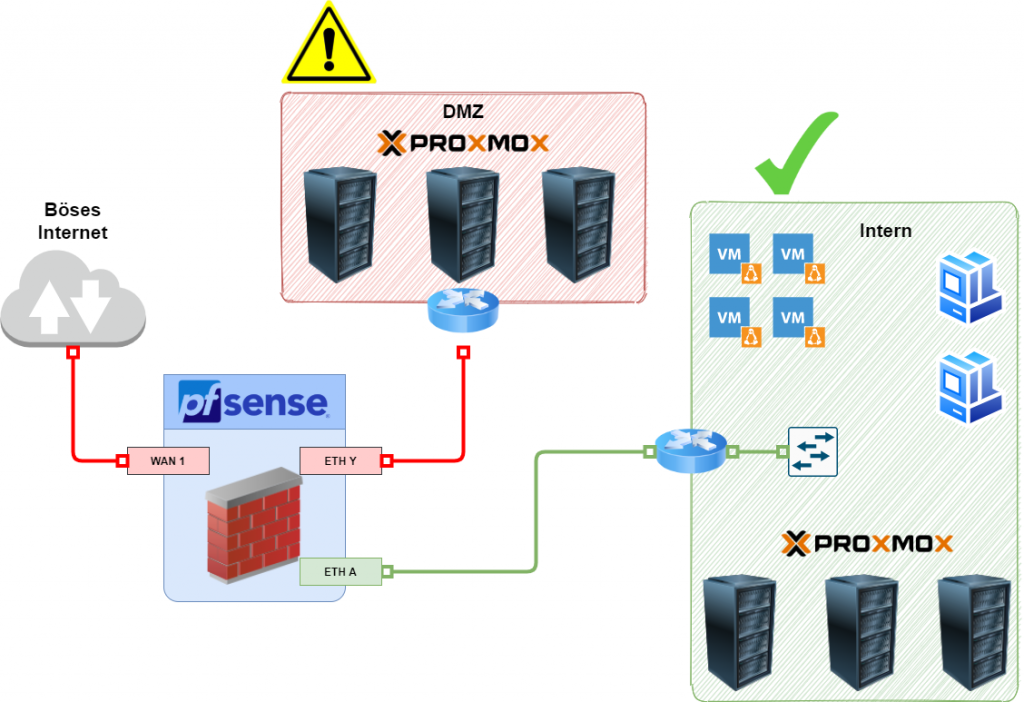

Bild 2 – DMZ & Interne Trennung mit pfSense

Das zweite Schaubild trennt das DMZ Netz und das interne Netz mittels der pfSense ab. Die Firewall übernimmt dabei auch das Routing. Durch richtig gesetzte Firewallregeln, kann zunächst kein Traffic von der DMZ in das interne Netzwerk fließen. Allerdings kann die DMZ durch speziell eingerichtete Regeln von einigen Hosts aus dem internen administriert werden.

Genereller Tipp. Öffnung der Ports unterliegt dem Schema: So viel wie nötig, so wenig wie möglich.

Diese Infrastrukturplanung ist die meiste angewandte Lösung und findet man meist in kleinen bis mittelgroßen Umgebungen.

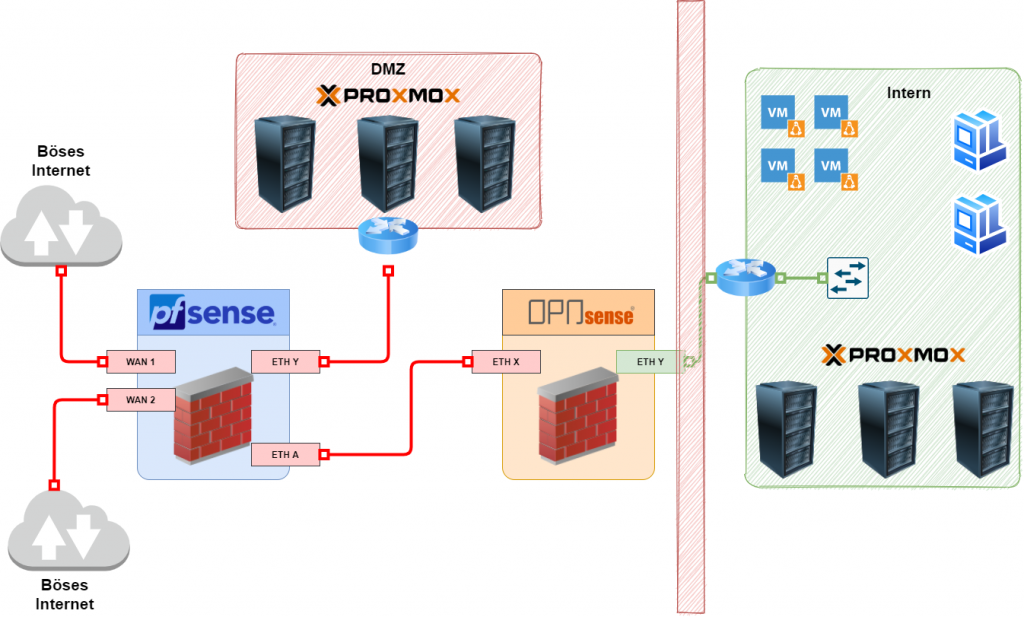

Bild 3 –

15. Juli 2021 um 13:22 Uhr

Hallo Dennis,

Video und Beitrag ist gut gelungen. Was ich dabei noch interessant fände wären Ausführungen zum Thema IP Adressmanagement – will heißen – wo public IPs, wo private IPs; evtl. Problem v. doppeltem NAT etc. ansprechen und Deine Diagramme mit IPs „garnieren“ wie man das machen könnte / sollte.

Grüße

30. April 2024 um 23:20 Uhr

Hallo Dennis,

Eine kleine Frage zu diesem Thema.

Ich besitze ein DSL Modem von meinem Provider, dass leider kein Bridge Mode unterstützt, somit kann ich meine Physische Firewall am Wan-Interface nur hinter meinem Router im internen Netzwerk anschliessen.

Macht es Sinn diese Firewall als exposed Host freizugeben, damit ich meine „richtige physisch abgetrennte“ DMZ aufbauen kann, da dies mit meinem Modem nicht möglich ist (nur exposed host und portfreigaben?

LG Nico