Mit dem Nginx Proxy Manager lassen sich nicht nur Let’s Encrypt Zertifikate erstellen, sondern auch selbst signierte hinzufügen. Natürlich kann man auch Zertifikate welche durch eine eigene CA signiert wurden hinzufügen. Aber hier in diesem Beitrag geht es darum wie man auf die schnelle ein selbst signiertes Zertifikat hinzufügt.

Ihr braucht für diesen Prozess lediglich einen Linux Host auf welchem OpenSSL installiert ist. Dies ist nötig um überhaupt solche Zertifikate erstellen zu können.

- Broadcom BCM2711, Quad Core Cortex-A72 (ARM v8) 64-Bit SoC @ 1,5 GHz

- 1 GB, 2 GB, 4 GB oder 8 GB LPDDR4-3200 SDRAM (je nach Modell)

- 2,4 GHz und 5,0 GHz IEEE 802.11ac Wireless, Bluetooth 5.0, BLE Gigabit Ethernet

Selbst signiertes Zertifikat erstellen

## OpenSSL Installieren falls notwendig

sudo apt install openssl -y

## Zertifikat erstellen

openssl req -newkey rsa:4096 \

-x509 \

-sha256 \

-days 3650 \

-nodes \

-out example.crt \

-keyout example.key

#Füllt bitte die Abfragen so für euch passend aus. In dem Punkt Common Name füllt Ihr bitte die URL aus worauf Ihr später den Bitwarden erreichen möchtet.

Generating a RSA private key

Country Name (2 letter code) [AU]:DE

State or Province Name (full name) [Some-State]:NRW

Locality Name (eg, city) []:Muelheim an der Ruhr

Organization Name (eg, company) [Internet Widgits Pty Ltd]:schroederdennis.de

Organizational Unit Name (eg, section) []:schroederdennis.de

Common Name (e.g. server FQDN or YOUR name) []:vault.schroederdennis.de

Email Address []:vault@schroederdennis.de

Mit dem Befehl openssl req… werden auch ein paar Informationen zum Zertifikat abgefragt. Dort nach besten Wissen die Felder ausfüllen. Bei der Abfrage zum „Common Name“ bitte den DNS Namen eingeben unter welchem der Dienst erreichbar sein soll.

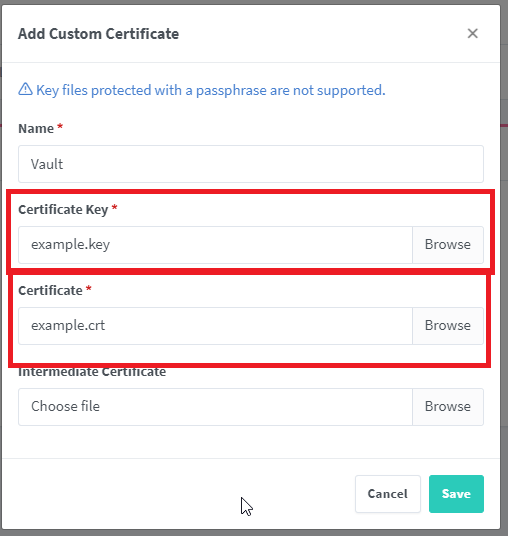

Mit dem Befehl entstehen 2 Dateien. example.crt und example.key. Beide Dateien solltet Ihr nun auf euren PC kopieren. Ich nehme dafür immer das Programm WINSCP. Damit habe ich direkten Zugriff via SCP auf das System und kann bequem die Dateien kopieren.

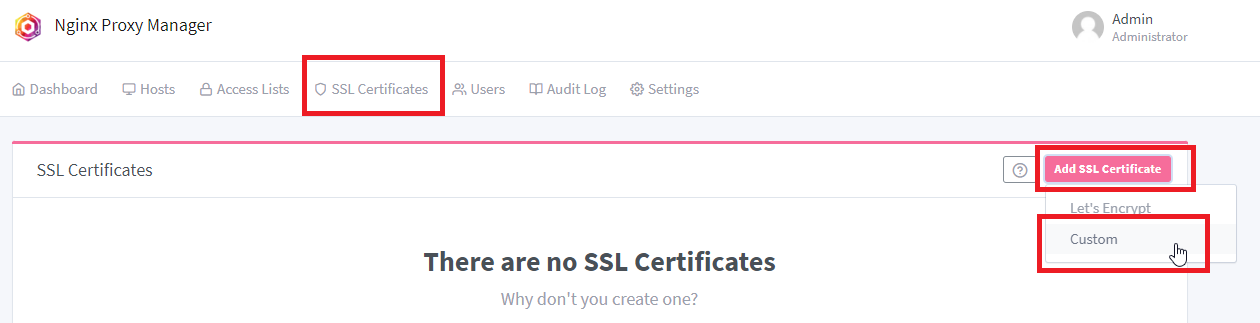

Jetzt müssen wir im Nignx Proxy Manager nur noch das Zertifikat hinterlegen und können dieses anschließend einfach für jeden Proxy Host unserer Wahl benutzen. Dafür einfach auf den Reiter SSL Zertifikate und dort ein „Custom Zertifikat“ hinzufügen.

Das erstelle Zertifikat ist für 10 Jahre gültig, das sollte ja vorerst reichen.

30. Mai 2022 um 13:58 Uhr

Hallo Dennis,

bitte überarbeite dein Tutorial noch einmal.

Ich habe deine Schritte ausgeführt bekomme aber immer noch keine sichere Verbindung aufgebaut

28. Juli 2022 um 09:20 Uhr

Die Verbindung ist sicher, nur an der Vertrauenswürdigkeit hapert es. Das liegt daran das du der Herausgeber des Zertifikats bist und du nicht als vertrauenswürdiger Zertifikatherausgeber eingetragen bist.

Bei einem Browser sind von Haus aus einige vertrauenswürdige Herausgeber eingetragen, wie z.B. letsentcrypt. Vereinfacht gesagt, prüft der Browser ob das Zertifikat von einen dieser vertrauenswürdigen Herausgebern kommt und ob es zu der Domain gehört die man da aufruft, wenn beides passt dann ist alles gut.

Wenn du das Zertifikat selber erstellt hast, dann gibt er dir den Hinweis das es sich um ein nicht vertrauenswürdiges Zertifikat handelt (Diese Seite ist unsicher, …Herausgeber der Zertifikats ist Unbekannt (nicht vertrauenswürdig)), die Verschlüsselung über https was die Verbindung sicher macht findet dann aber trotzdem statt.

BdT

5. September 2022 um 11:05 Uhr

Hi Dennis,

ich möchte fragen ob es ein weg gibt den Nginx Proxy Manager als Zwischenzertifizierungsstelle einer Active Direktory Stammzertifikat zu machen.

ich habe ein Stammzertifikat und will mein ganzes Netzwerk über den Proxy erreichbar machen und will mein eigenes Stammzertifikat benutzen.

Ich freue mich wenn du mich antwortest und ein weg findest 😊.

MFG