Hier eine schnelle Anleitung wie man einen WireGuard VPN Tunnel auf dem RouterOS von Mikrotik einrichtet. Da WireGuard nur das Protokoll ist was gesprochen wird, kann die Verbindung natürlich zu jedem erdenklichen Endgerät hergestellt werden. Dabei ist es egal ob wir hier über eine Site to Site VPN Verbindung reden oder nur eine Client Verbindung.

Die Performance ist natürlich vom Endgerät abhängig, aber meiner Erfahrung nach kommt aus den Mikrotik Routern eine sehr gute WireGuard Performance raus.

Die Schritt für Schritt Anleitung

Benötigte Zeit: 5 Minuten

Die Anleitung kann natürlich universal für alle möglichen Endgeräte angepasst werden.

- Voraussetzungen

Eine Internetverbindung sollte auf dem RouterOS eingerichtet sein und der Router sollte in der Lage sein UDP Pakete nach außen senden zu dürfen. Wer also eine Firewall betreibt sollte daran denken die genutzten Ports zu öffnen auf dem Router.

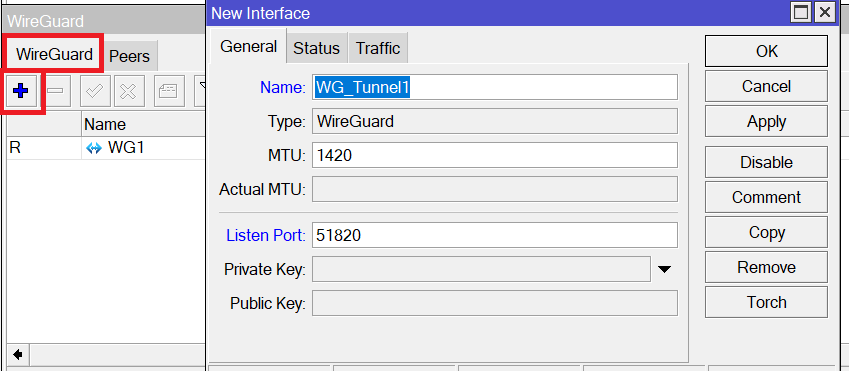

- WireGuard Tunnel anlegen

Über den Menüpunkt die Wireguard Kachel öffnen und im Tab WireGuard einen neuen Tunnel erstellen. Der WireGuard Standard Port lautet 51820. Ihr könnt aber natürlich auch jeden anderen Port nutzen.

Der PrivateKey und PublicKey wird beim erstellen des Tunnels automatisch erstellt.

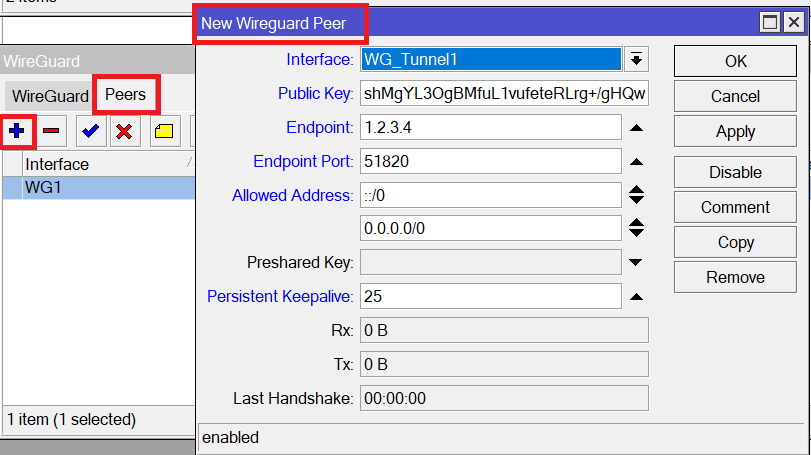

- Wireguard Peers einrichten

Im Reiter Peers werden die Endpunkte bzw. die gegenüberliegenden Knotenpunkte konfiguriert. Dies kann ein Smartphone sein, ein weiterer Router mit WireGuard Funktion oder einfach ein Gerät was WireGuard unterstützt.

– Das richtige Interface auswählen.

– Den Public Key vom Gegenüber auswählen

– Bei Endpoint kommt die Ziel-IP vom Endpunkt rein

– Endpoint Port vom Ziel (Meist 51820)

Bei Allowed Address müssen alle entfernten Netzwerk rein, welche man über den Tunnel erreichen möchte. RouterOS setzt selbstständig keine Routen, daher ist dies lediglich eine Art Freigabe was über den Tunnel sprechen darf. Man kann also auch gerne 0.0.0.0/0 und ::/0 einfügen, dann darf man alles über den Tunnel drüber prügeln.

Wer zusätzliche Sicherheit haben möchte, erstellt sich einen Preshared Key und teilt diesen mit dem Ziel. Bei Keepalive trage ich immer 25 ein. (25 Sekunden)

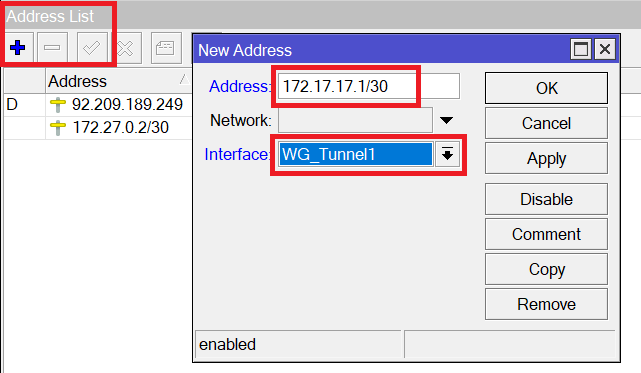

- Tunnel IP-Adressen einrichten

Damit über den Tunnel kommuniziert werden kann, brauchen beide Seiten ein IP-Adresse. Diese kann unter IP => Adresses eingerichtet werden. Hier sucht Ihr euch einen freien Bereich aus. Z.B. 172.17.17.0/30.

Damit können die IPs 172.17.17.1/30 & 172.17.17.2/30 als Interfaces genutzt werden.

Bitte wählt das richtige Interface für den richtigen WireGuard Tunnel aus.

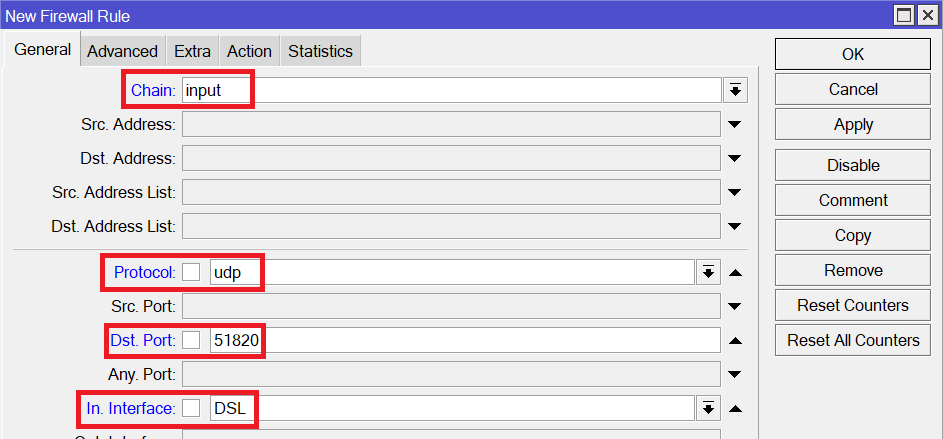

- An die Firewall denken

WireGuard benutzt ausschließlich UDP Pakete welche durch die Firewall wollen. Also entweder Ihr nutzt die RouterOS Firewall oder etwas anderes, dann müsst Ihr bitte den Port mit dem UDP Protokoll freigeben.

- Die Gegenseite konfigurieren

Natürlich müsst Ihr die Gegenseite ebenfalls konfigurieren und mit dem hier in Schritt 2 erstellen Public Key einstellen. Was für ein Endgerät das ist, spielt keine Rolle.

Wer eine Empfehlung braucht für einen Mikrotik Router, welcher auch WLAN direkt mit an Board hat, der bekommt beim RB4011 einfach alles.

- Mikrotik RB4011iGS+5HacQ2HnD-IN Dual-Band Router (2, 4GHz/5GHz, WLAN 5 802. 11ac, 1733Mbps, 802. 11a, WLAN 5 802. 11ac, 802. 11ad, 802. 11g, Wi-Fi 4 802. 11n, Gigabit Ethernet, 10, 100, 1000Mbps)

14. November 2022 um 07:29 Uhr

Hallo Dennis!

Danke für die Anleitung. Hast Du auch eine Idee wie ich sehe ob der Tunnel up ist. Er wird in ROS 7.6 immer als „R“ gemarkt. Egal ob eine Verbindung besteht.

17. November 2022 um 13:29 Uhr

Hi, was für ein physikalisches DSL Interface nutzt Du im Router?

18. Dezember 2023 um 17:46 Uhr

habe hier einen mikrotik router und möchte dessen wireguard einstellungen auf die fritz box übertragen. fritz will immer eine konfig datei laden habe schon vieles probiert ohne erfolg