Die OPNsense ist bei sehr vielen Nutzern als Firewall sehr beliebt und bringt mit Erweiterungen und Plugins sehr viele nützliche Funktionen mit. Ein sehr nützliches Plugin ist die Erweiterung mit ACME (Let’s Encrypt). Mit diesem lassen sich gültige und signierte Zertifikate schnell ausstellen.

Tipp: Firewall Hardware für OPNsense / pfSense

Wer einen kompakten und Stromsparenden Barebone für eine OPNsense oder pfSense sucht, der wird mit den kleinen Barebones von Protectli genau das richtige haben.

- CPU: Intel J3710 Celeron Quad Core / 4 Thread bei 1,6 GHz (Burst auf 2,6 GHz), Intel AES-NI Hardwareunterstützung

- Anschlüsse: 4 Intel 2.5 Gigabit Ethernet NIC Ports, 2x USB 3.0, 2x HDMI, 1x RJ45 COM-Port

- Komponenten: 4 GB RAM, 32 GB SSD

Ausgangslage zur Einrichtung

Ich möchte meine bereits installierte OPNsense über einen Namen mit einem signierten Zertifikat erreichen. Als Namen habe ich mir einen kostenlosen Domainnamen bei IPv64.net registriert.

Domainnamen: opnsense.ipv64.net

Aktuell ist die Firewall über diesen Namen erreichbar, allerdings nur mit einem nicht vertrauenswürdigen Zertifikat.

Schritt für Schritt Anleitung – OPNsense ACME (Let’s Encrypt) Zertifikate

Benötigte Zeit: 5 Minuten

- OPNsense ACME Plugin installieren

Menü: System -> Firmware -> Plugins

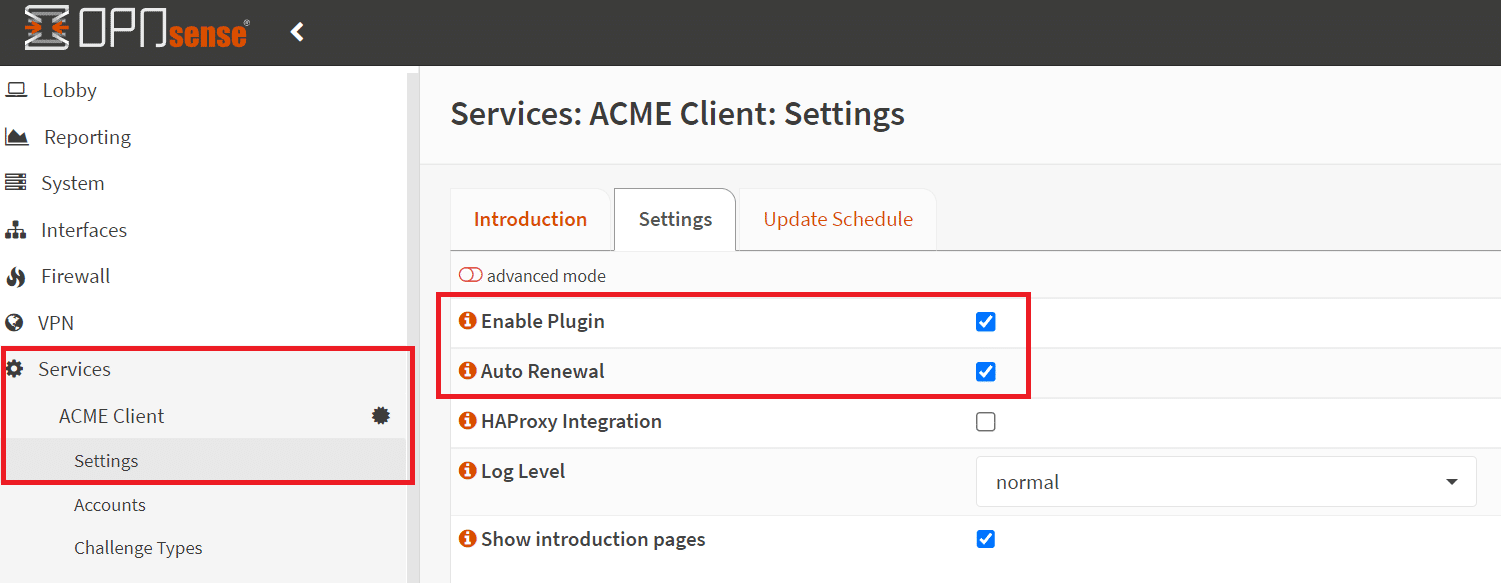

Dort installiert Ihr das Paket „os-acme-client„ - ACME Client aktivieren

Menü: Services -> ACME Client -> Settings

Nach der Installation ist der Menüpunkt ACME Client in den Services erreichbar. Dort müssen wir nun den ACME Service zunächst aktivieren.

Gleichzeitig aktiviert Ihr schon mal das Häckchen „Auto Renewal„.

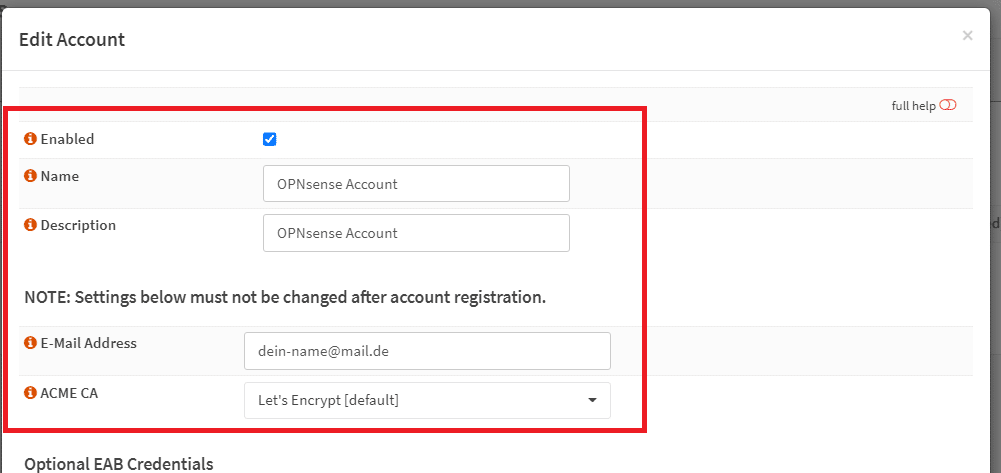

- ACME Account anlegen

Menü: Services -> ACME Client -> Accounts

Damit Ihr beim auslaufen oder Problemen mit euren Zertifikaten kontaktiert werden könnt, verlangt Let’s Encrypt das man eine Kontaktmöglichkeit hinterlegt. Somit wird ein Account angelegt. (Auf das kleine + drücken)

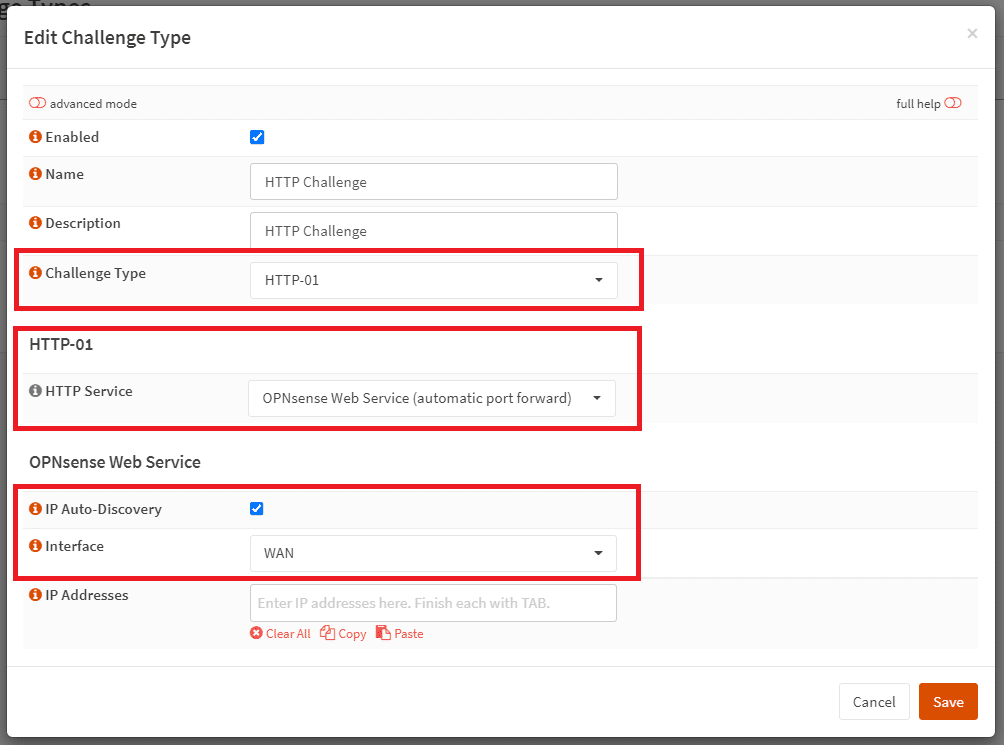

- ACME Challenge Type definieren

Menü: Services -> ACME Client -> Challenge Types

Hier wird die Methode ausgewählt wie die Zertifikate auf „Echtheit“ kontrolliert werden, damit diese ausgestellt werden können. Es gibt 2 gute Wege dies zu erfüllen. Einmal die DNS-Challenge und einmal die HTTP Challenge. Ich selber finde die HTTP Variante in diesem Scenario sehr gut.

Challenge Type: HTTP-01

Interface: WAN

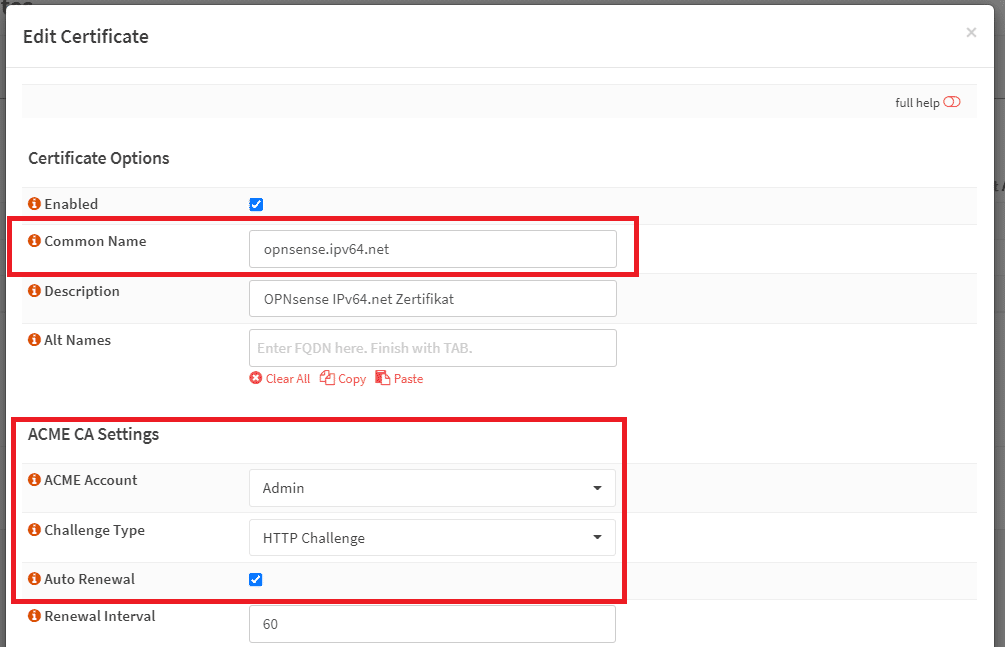

- ACME Zertifikate erstellen

Menü: Services -> ACME Client -> Certificates

In diesem Schritt wird das Zertifikat erstellt und mit den vorher gesetzten Optionen belegt.

Common Name: opnsense.ipv64.net (Eurer gewählter Domainname)

ACME Account: Den erstellten Account auswählen

Challenge Type: Den erstellten Challenge Type wählen

Auto Renewal: Aktivieren

- ACME Zertifikat mit Let’s Encrypt signieren und ausstellen lassen

Menü: Services -> ACME Client -> Certificates

Aktuell steht euer Zertifikat noch im Status „Pending..“. Mit dem Klick auf Issue wird das Zertifikat nun ausgestellt und über Let’s Encrypt signiert.

Info: Das dauert auch mal 30 Sekunden, ein bisschen warten ist hier angesagt.

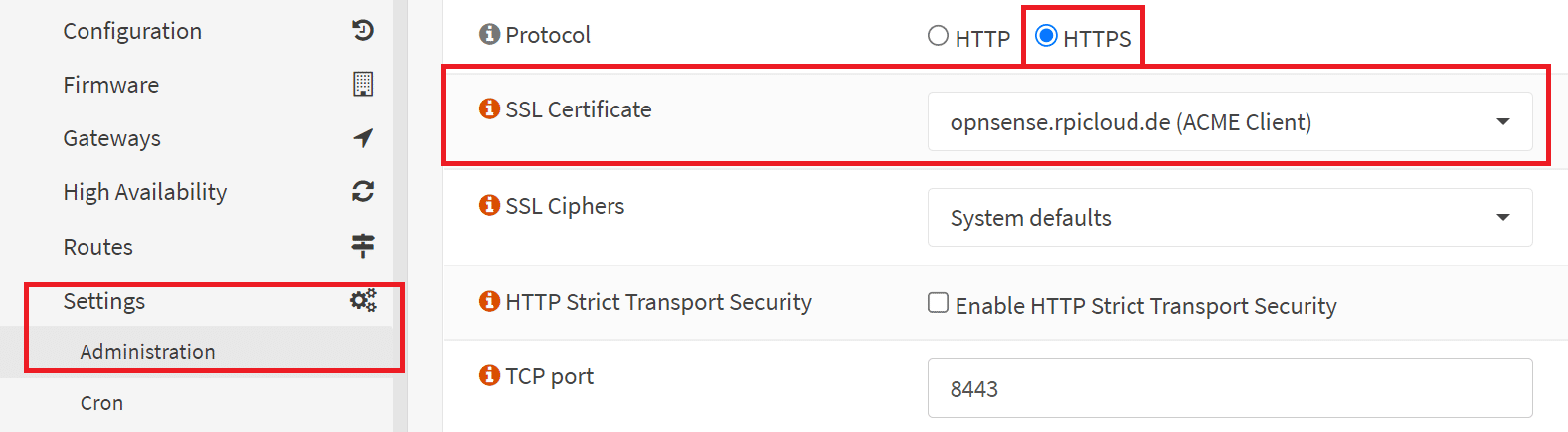

- ACME Zertifikat für die OPNsense nutzen

Menü: System -> Settings -> Administration

Das nun fertige Zertifikat muss nun noch in den Einstellen der Firewall ausgewählt werden. Danach ist die Firewall über ein gültiges Zertifikat erreichbar.

Fazit

Die Einrichtung der Zertifikate ist wirklich einfach mit OPNsense und dem ACME Plugin. Als nächsten Schritt könnte man jetzt noch einen HAProxy dazu einrichten.

4. Januar 2023 um 11:58 Uhr

Hallo,

verstehe ich das richtig, die opnsense ist über opnsense.ipv64.net dann aus dem Internet erreichbar

mit einem gültigen Zertifikat?

Oder bezieht sich das jetzt auf das LAN?

Weil ich habe mir unter System –> Trust ein eigenes Zertifikat erstellt.

MFG

Jan

4. Januar 2023 um 12:31 Uhr

Ja die Sense ist dann aus dem Internet mit einem gültigen Zertifikat erreichbar.

3. August 2023 um 16:12 Uhr

Man kann die ganze Geschichte ja auch nur im lokalen LAN betreiben, ohne Zugang von außen. Wer z.b. mit VPN aufs lokale Netz zugreift, kann somit alles lokal laufen lassen. Dazu dieser mega gute Guide: https://forum.opnsense.org/index.php?topic=23339.0

Gruß

3. April 2023 um 00:36 Uhr

Hallo Dennis,

cool wäre noch ein Tutorial wie der HA-Proxy konfiguriert werden müsste da hierzu keine wirklichen brauchbaren Tutorials auf Youtube zufinden sind. Besonders würde mich hier dann der Loadbalancer interessieren.

Liebe Grüße,

Shipy

3. Juni 2025 um 13:33 Uhr

Hallo Dennis,

den Restart Service „bei Dienste: ACME Client: Automationen“ muss man nicht konfigurieren machen wie bei HA-Proxy oder?

18. Juni 2025 um 11:07 Uhr

Hat jemand eine Lösung wie man LetsEncrypt in Kombination mit Geoblocking auf Port 80,443 zum laufen bringt?

27. Juni 2025 um 12:45 Uhr

Für mich steht fest: Sichere Einstellungen sind das Fundament jeder guten Online-Plattform. Ohne ein vertrauenswürdiges Umfeld macht selbst das beste Angebot keinen Sinn. Bei Aqua Win fühlte ich mich dank moderner Verschlüsselung, verlässlicher Zahlungsmethoden und transparenter Bedingungen rundum geschützt. Diese Sicherheit kombiniert mit einer breiten Auswahl an Spielen und schnellen Auszahlungen macht die Nutzung besonders angenehm.