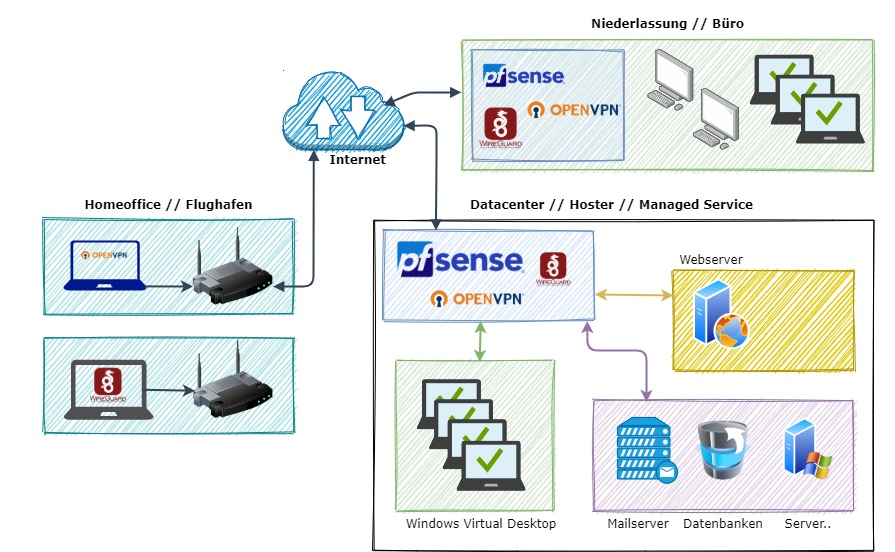

Diese Managed Service Architekturplanung umfasst ein umfassendes Konzept von Heimarbeitsplätzen bis hin zu einem Büro, sowie der eigenen Serverinfrastruktur mit Windows Virtual Desktops. In der Infrastruktur werden die einzelnen Bereiche getrennt und in verschiedene IP-Segmente aufgeteilt. Nach Möglichkeit gibt es eine DMZ (Demilitarisierte Zone) für Anwendungen und Bezugspunkte direkt aus dem Internet.

Die Anbindung ist flexibel gestaltet, sodass weltweiter Zugriff auf die Umgebung gewährleistet ist. Dabei wird auf Sicherheit und Verschlüsselungs-Methodiken gesetzt.

Die Basis durch VPN

Durch die verschiedenen VPN Ansätze können beliebige Endgeräte oder gar Router zentral eine VPN Verbindung herstellen. Obgleich mehrere Heimarbeitsplätze oder Niederlassungen, diese lassen sich durch ein passendes Netzwerkkonzept von jeder Position dieser Planung aus ansprechen und bedienen.

Eine Zugriff ist jederzeit mit fast jedem Endgerät möglich, bei gleichbleibender und hoher Sicherheit.

Sicherheit

Die verschiedenen Lösungen können Netzwerkseitig separiert werden, sodass nicht jedes Endgerät oder jede Instanz alles erreichen kann. Durch das unterteilen in Segmente, wird ebenfalls auf IP-Basis eine Übersichtlichkeit geschaffen, welche für den späteren Verlauf in der Administration sehr sinnvoll und Zeitsparend sein kann.

Die verschiedenen Einwahlknoten mit VPN sind auf dem aktuellsten Stand, bieten somit Sicherheit und Performance zu gleich. Clienten wie OpenVPN und WireGuard integrieren schnell und einfach weitere Endgeräte in die Infrastruktur, ohne dabei unsichere Zugänge zu schaffen.

Windows Virtual Desktop

Der virtuelle Desktop kann von Mitarbeitern genutzt werden um einen eigenen entfernten Desktop zu haben und das egal ob im Büro oder im Homeoffice. Der Mitarbeiter könnte im Büro mittels eines Thin Clienten auf den virtuellen Desktop zugreifen und von Remote direkt über die RDP Schnittstelle.

Daten bleiben so “im” Unternehmen, sind aber trotzdem immer und jeder Zeit abrufbar. Wenn Daten ebenfalls auf einen sicheren Layer mit RansomWare Schutz und AntiVir abgelegt werden, kann auch dies größtenteils abgewehrt werden.

DMZ

In der DMZ könnte ein Webserver für den Webauftritt betrieben werden oder gar ein Fileshare Tool, wobei Daten von Kunden Uploaded werden können. Aber auch ein Mail Gateway wie z.B. das Proxmox Mail Gateway würde hier seinen Platz finden um Mails aus dem Internet entgegen zu nehmen und auch zu versenden.

Hier findest du weitere Architektur Ideen und Zeichnungen.

Wie erstelle ich einen Proxmox Cluster ?

Du brauchst weitere Hilfe oder Lösungsansätze für deine Architektur? Du benötigst Troubleshooting Tipps oder allgemeine Hilfe? Dann kontaktiere mich über die Kommentare oder schreibe mir direkt eine Nachricht.

Dennis Schröder

1 Pingback