Wer ins sogenannte Darknet möchte, muss sich eigentlich nur den Torbrowser herunterladen und loslegen. Über diesen können dann entsprechende Seiten angesurft werden. Ebenfalls bist du in großen Teilen anonymisiert, solange du keine privaten Daten von dir selbst irgendwo eingibst.

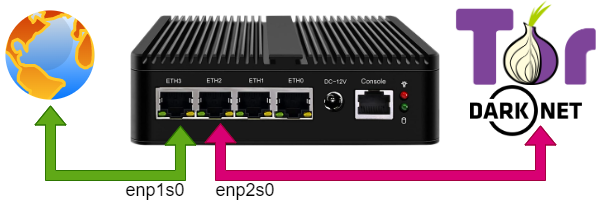

Aber man sich auch einen ganzen Router bauen um jegliche Verbindungen durch das Darknet zu bringen. Dann brauchst du nichts weiter zu tun, als das Gerät welches du durch das Darknet Routen willst an das Gerät anzuschließen.

Hardware – Darknet Router

Ich benutze in weiten teilen fast überall für Router / Firewall Lösungen die günstigen Hardware Barebones von Amazon. Diese sind universell einsetzbar und bestens für diesen Einsatzzweck geeignet. Ihr könnt euch entscheiden zwischen den vielen Modellen. Hängt euch noch einen Switch mit dran, dann können auch viele Endgeräte mit dem Darknet versorgt werden.

Anleitung – Darknet Router

Voraussetzung ist ein frisch installiertes Debian 12 Bookworm, ohne weitere installierte Software.

Voraussetzungen

apt update && apt upgrade -y apt install apt-transport-https gnupg2 sudo curl wget iptables iptables-persistent nyx -y

IPv4 Forward aktivieren und IPv6 deaktivieren

Tor und IPv6 vertragen sich nicht so gut, daher schalten wir IPv6 komplett ab und richten direkt ein IPv4 Forward ein.

nano /etc/sysctl.conf ## aktiviere folgende Zeile ## ## füge folgende Zeile hinzu ## net.ipv4.ip_forward=1 net.ipv6.conf.all.disable_ipv6 = 1 ## speichere die Änderungen und aktiviere die Änderungen ## sysctl -p

Paketquellen für „tor“ hinzufügen.

Damit wir auch die neuste Version von Tor installieren, fügen wir die aktuellen Paketquellen des Tor Projects hinzu.

nano /etc/apt/source.list.d/tor.list ## Füge folgenden Inhalt in die Datei ein ## deb [signed-by=/usr/share/keyrings/tor-archive-keyring.gpg] https://deb.torproject.org/torproject.org bookworm main ## Speichere die Datei ab ## wget -qO- https://deb.torproject.org/torproject.org/A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89.asc | gpg --dearmor | tee /usr/share/keyrings/tor-archive-keyring.gpg >/dev/null

Pakete installieren

Wir installieren nur einen DHCP Server, sowie den Tor Dienst.

apt-get update && apt-get install isc-dhcp-server tor -y

DHCP Server konfigurieren

Der DHCP vergibt die IP-Adressen, welche dann dazu berechtigt sind ins Tor Netzwerk zu Routen.

nano /etc/dhcp/dhcpd.conf

## Diese ersten beiden Zeilen AUSKOMMENTIEREN - Also die # stehen lassen ##

#option domain-name "example.org";

#option domain-name-servers ns1.example.org, ns2.example.org;

## authoritative aktivieren (# entfernen) ##

authoritative;

## Ganz am Ende der Datei kommt dann die DHCP-Server Konfiguration ##

subnet 192.168.100.0 netmask 255.255.255.0 {

range 192.168.100.20 192.168.100.100;

option broadcast-address 192.168.100.255;

option routers 192.168.100.1;

default-lease-time 3600;

max-lease-time 7200;

option domain-name "local";

option domain-name-servers 192.168.100.1;

}

## Welcher Port soll den DHCP Dienst anbieten ## ## Schau dir die Portnamen mit "ip a" vorher an ## ip a nano /etc/default/isc-dhcp-server ## INTERFACESv4 = trage hier das Interface ein welches den DHCP-Server bedienen soll. z.B. "enp2s0" ## INTERFACESv4 = enp2s0

Netzwerk & IPTables konfigurieren

Das Interface für den DHCP Server bekommt nun eine fest IP-Adresse. In unserem Beispiel das Interface enp2s0. Die IPTables weisen den Datenpaketen den richtigen Weg und zwar zum Port 9040, worauf der Prozess Tor hört.

nano /etc/network/interfaces

## Fügen unten drunter hinzu ##

auto enp2s0

iface enp2s0 inet static

address 192.168.100.1

netmask 255.255.255.0

Damit die Datenpakete durch das Tornetzwerk ihren Weg finden, richten wir 3 entsprechende IPTables Regeln ein.

iptables -t nat -A PREROUTING -i enp1s0 -p tcp --dport 22 -j REDIRECT --to-ports 22 iptables -t nat -A PREROUTING -i enp1s0 -p udp --dport 53 -j REDIRECT --to-ports 53 iptables -t nat -A PREROUTING -i enp1s0 -p tcp --syn -j REDIRECT --to-ports 9040

Tor Verbindung einrichten

Wir konfigurieren noch den Tor Dienst, damit die Daten auch Ihren Weg finden ins Tor Netzwerk.

nano /etc/tor/torrc Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion,.exit AutomapHostsOnResolve 1 TransPort 192.168.100.1:9040 DNSPort 192.168.100.1:53

touch /var/log/tor/notices.log chown debian-tor /var/log/tor/notices.log chmod 644 /var/log/tor/notices.log systemctl enable tor systemctl restart tor ## Optional - Mit "nyx" kann man den Tor Traffic beobachten ## nyx

3. Oktober 2023 um 19:03 Uhr

Servus Dennis, danke für Deine tollen Beiträge / Videos

Wäre es eine Überlegung wert, den Tor-Server auf dem „Mikrotik-rb5009upr-s-in“ als Docker laufen zu lassen?? Findest Du den internen Speicher des rb5009upr dafür ausreichend??

Das Video mit dem PiHole als Docker – von Dir – hab ich gesehen.

Wenn Du zu dem Thema noch was schreiben könntest wäre toll.

Danke, Jochen

4. Oktober 2023 um 08:38 Uhr

Top Anleitung!

Danke.

6. Dezember 2023 um 19:26 Uhr

Danke für die Anleitung.

Die Zeile nano /etc/apt/source.list.d/tor.list muss heissen nano /etc/apt/sources.list.d/tor.list

Nach Eingabe der IPTables Regeln ist ein sudo /sbin/iptables-save > /etc/iptables/rules.v4 sinnvoll.

6. Dezember 2023 um 19:56 Uhr

… allerdings habe ich wohl irgendwas übersehen:

im nyx sieht alles gut aus, der angeschlossene Rechner öffnet aber im Browser keinerlei Seiten. 🙁

3. Januar 2024 um 22:44 Uhr

iptables -t nat -A PREROUTING -i enp1s0 -p tcp –dport 22 -j REDIRECT –to-ports 22

iptables -t nat -A PREROUTING -i enp1s0 -p udp –dport 53 -j REDIRECT –to-ports 53

iptables -t nat -A PREROUTING -i enp1s0 -p tcp –syn -j REDIRECT –to-ports 9040

erstetzen durch :

iptables -t nat -A PREROUTING -i enp2s0 -p tcp –dport 22 -j REDIRECT –to-ports 22

iptables -t nat -A PREROUTING -i enp2s0 -p udp –dport 53 -j REDIRECT –to-ports 53

iptables -t nat -A PREROUTING -i enp2s0 -p tcp –syn -j REDIRECT –to-ports 9040

dann geht es , zumindest bei mir war das so.

3. Januar 2024 um 15:14 Uhr

Hallo zusammen und hallo Dennis

das geht noch preiswerter und zwar mit einem Raspberry Pi CM4 Module und dieses Gehäuse :

https://www.waveshare.com/cm4-dual-eth-4g-5g-box.htm

Hab ich bei mir so eingerichtet und läuft ohne Problem , auch mit openwrt usw.

Grüße Joachim

14. Januar 2024 um 16:04 Uhr

@Joachim Hummel: Hast Du hierzu eine komplette Anleitung?